Introducción

Tal como hace referencia el título de este capítulo de la norma, en él se citan las referencias normativas en las que está basada la norma ISO 27001.

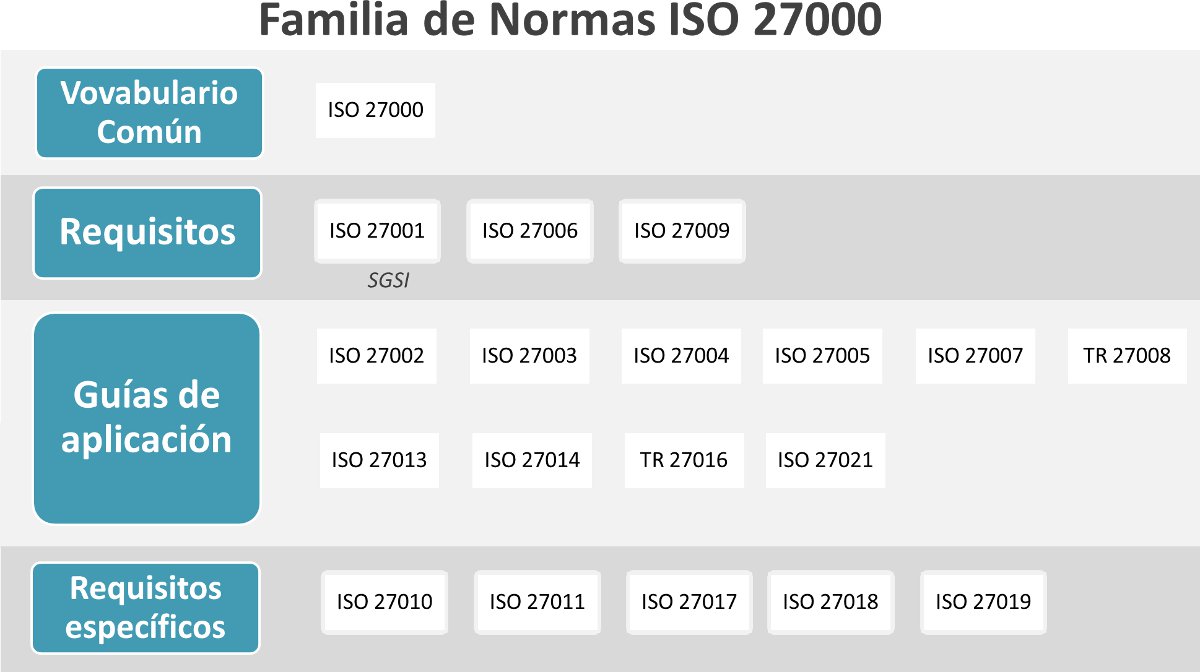

Actualmente se cita como referencia normativa la norma ISO / IEC 27000: 2018 tecnología de la información - Técnicas de seguridad - Sistemas de gestión de seguridad de la información - Descripción general y vocabulario

ISO / IEC 27000: 2018 nos aporta una perspectiva general de los sistemas de gestión de seguridad de la información (SGSI). Para ello, nos proporciona los términos y definiciones que se utilizan comúnmente en la familia de normas sobre seguridad de la información.

En este documento se proporcionan:

- Los términos y definiciones de uso común en la familia de normas SGSI aunque ISO 27000, no abarca todos los términos y definiciones aplicados en los sistemas de gestión SGSI. Es por ello que cada estándar SGSI puede definir nuevos términos de uso. Tal es el caso de la norma ISO 27001 que define además sus propios términos y definiciones.

ISO 27000 explicada punto por punto

ISO 27000 Términos y definiciones

La norma define los siguientes términos y definiciones como lenguaje común para todos los estándares ISO sobre la seguridad de la información

3.1 Control de acceso

“medios para garantizar que el acceso a los activos esté autorizado y restringido según los requisitos comerciales y de seguridad”

El control de acceso es una forma de limitar el acceso a un sistema o a recursos físicos o virtuales. En sistemas de la información, el control de acceso es un proceso mediante el cual los usuarios obtienen acceso y ciertos privilegios a los sistemas, recursos o información.

En los sistemas de control de acceso, los usuarios deben presentar las credenciales antes de que se les pueda otorgar el acceso. En los sistemas físicos, estas credenciales pueden tener muchas formas, pero las credenciales que no se pueden transferir brindan la mayor seguridad.

En el siguiente articulo pueden leer mas acerca de los requisitos para el control de accesos.

3.2 Ataque

"Intentar destruir, exponer, alterar, deshabilitar, robar u obtener acceso no autorizado o hacer un uso no autorizado de un activo"

Los ataques cibernéticos son los mas comunes hoy en día. Un ciber ataque es un ataque contra un sistema informático, una red o una aplicación o dispositivo habilitado para Internet. Los piratas informáticos utilizan una variedad de herramientas para lanzar ataques, incluidos malware, ransomware , kits de explotación y otros métodos.

En la actualidad

Las víctimas de ataques cibernéticos pueden ser aleatorias o dirigidas, dependiendo de las intenciones de los delincuentes cibernéticos. Durante 2017, hemos sufrido una ola sin precedentes de ataques ransomware. Las noticias sobre el brote de ransomware comenzaron en Europa, y el Servicio Nacional de Salud de Gran Bretaña fue uno de los primeros objetivos del ataque cibernético antes de despegar a nivel mundial. Los hospitales se cerraron en todo el Reino Unido cuando los archivos se cifraron. Al final, miles de organizaciones se vieron afectadas en más de 150 países.

Si bien un ataque de ransomware es solo una forma de ataque cibernético, otros ataques ocurren cuando los piratas informáticos crean un código malicioso conocido como malware y lo distribuyen a través de campañas de correo electrónico no deseado o campañas de phishing.

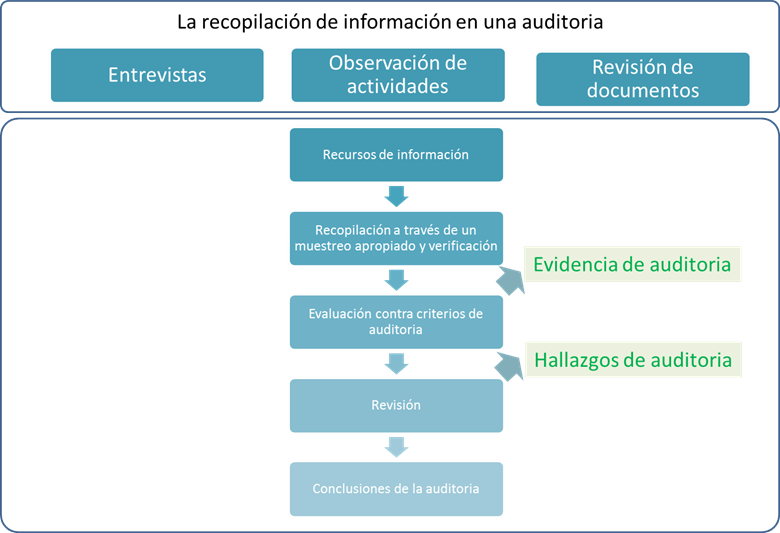

3.3 Auditoría

Proceso sistemático, independiente y documentado para obtener evidencia de auditoría y evaluarla objetivamente para determinar hasta qué punto se cumplen los criterios de auditoría.

Las auditorias pueden ser internas o externas

En cuanto a las auditorías Internas pueden ser realizadas por la misma organización o por una parte externa en su nombre.

Los conceptos de "Evidencia de auditoría" y "criterios de auditoría" se definen en ISO 19011 dentro del proceso de recopilación de información para alcanzar las conclusiones de auditoria.

Una auditoría incluye una verificación que garantice que la seguridad de la información cumple con todas las expectativas y requisitos de la norma ISO 27001 dentro de una organización. Durante este proceso, se revisa la documentación del SGSI se entrevista a los empleados sobre los roles de seguridad y otros detalles relevantes.

Cada organización debe realizar auditorías de seguridad de forma periódica para garantizar que los datos y los activos estén protegidos.

En primer lugar se define el alcance de la auditoría detallando los activos de la empresa relacionados con la seguridad de la información, incluidos equipos informáticos, teléfonos, redes, correo electrónico, datos y cualquier elemento relacionado con el acceso, como tarjetas, tokens y contraseñas.

En segundo lugar, se deben revisar las amenazas de activos, tanto las que ya se han detectado como las posibles o futuras. Para ello deberemos debe mantenerse al tanto de las nuevas tendencias en el campo de la seguridad de la información, así como de las medidas de seguridad adoptadas por otras compañías.

En tercer lugar, el equipo de auditoría debe estimar impacto que podría causar la posible materialización de las amenazas para la seguridad de la informaciones este momento es cuando hay que evaluar el plan y los controles establecidos para mantener las operaciones comerciales después de que haya ocurrido una amenaza

Finalmente deberemos evaluar la eficacia de las medidas de control establecidas y de la evaluación del riesgo potencial de las amenazas a los distintos activos de información para establecer informes de resultados de auditorías que nos permitan evaluar las necesidades de mejora tanto en los controles establecidos como en las necesidades de hacer cambios en la evaluación de los riesgos de los activos

Leer más sobre:

3.4 Alcance de auditoría

Alcance y límites de una auditoría

El alcance de una auditoria generalmente incluye una descripción de las áreas físicas, unidades organizacionales, actividades y procesos, así como el periodo de tiempo cubierto

3.5 Autenticación

"Garantía de que una característica reivindicada de una entidad es correcta"

En el contexto de los sistemas informáticos, la autenticación es un proceso que garantiza y confirma la identidad de un usuario. La autenticación es uno de los aspectos básicos en la seguridad de la informacion, junto con los tres pilares, a saber: la integridad, disponibilidad, y confidencialidad.

La autenticación comienza cuando un usuario intenta acceder a la información. Primero, el usuario debe probar sus derechos de acceso y su identidad. Al iniciar sesión en una computadora, los usuarios comúnmente ingresan nombres de usuario y contraseñas con fines de autenticación. Esta combinación de inicio de sesión, que debe asignarse a cada usuario, autentica el acceso. Sin embargo, este tipo de autenticación puede ser evitado por los hackers.

Una mejor forma de autenticación, la biométrica, depende de la presencia del usuario y la composición biológica (es decir, la retina o las huellas dactilares). Esta tecnología hace que sea más difícil para los piratas informáticos ingresar en los sistemas informáticos.

El método de autenticación de la infraestructura de clave pública (PKI) utiliza certificados digitales para probar la identidad de un usuario. También hay otras herramientas de autenticación, como tarjetas de claves y tokens USB. Una de las mayores amenazas de autenticación ocurre con el correo electrónico, donde la autenticidad suele ser difícil de verificar.

3.6 Autenticidad

Propiedad que una entidad es lo que dice ser.

¿Qué es la autenticidad?

¿Qué entendemos por autenticidad en Seguridad de la Información? La autenticidad es la seguridad de que un mensaje, una transacción u otro intercambio de información proviene de la fuente de la que afirma ser. Autenticidad implica prueba de identidad.

Podemos verificar la autenticidad a través de la autenticación . El proceso de autenticación usualmente involucra más de una "prueba" de identidad (aunque una puede ser suficiente).

Asegurando la autenticidad

Para la interacción del usuario con los sistemas, programas y entre sí, la autenticación es fundamental. La entrada de ID de usuario y contraseña es el método de autenticación más frecuente. También parece presentar la mayoría de los problemas. Las contraseñas pueden ser robadas u olvidadas. Descifrar contraseñas puede ser simple para los hackers si las contraseñas no son lo suficientemente largas o no lo suficientemente complejas. Recordar docenas de contraseñas para docenas de aplicaciones puede ser frustrante para usuarios domésticos y usuarios empresariales

3.7 disponibilidad

Propiedad de ser accesible y utilizable a solicitud de una entidad autorizada

La disponibilidad, en el contexto de los sistemas de información se refiere a la capacidad de un usuario para acceder a información o recursos en una ubicación específica y en el formato correcto.

La disponibilidad es uno de los tres pilares de la Seguridad de la Información junto con la integridad y confidencialidad.

Cuando un sistema no funciona regularmente, la disponibilidad de la información se ve afectada y afecta significativamente a los usuarios. Además, cuando los datos no son seguros y no están fácilmente disponibles, la seguridad de la información se ve afectada. Otro factor que afecta la disponibilidad es el tiempo. Si un sistema informático no puede entregar información de manera eficiente, la disponibilidad se ve comprometida.

Los sistemas de almacenamiento de datos son los que en definitiva nos garantizan la disponibilidad de la información. El almacenamiento de datos por lo general puede ser local o en una instalación externa o en la nube. También pueden establecerse planes para garantizar la disponibilidad de la información en instalaciones externas cuando fallan los elementos de almacenamiento internos.

El caso es que la información debe estar disponible para en todo momento pero solo para aquellos con autorización para acceder a ella.

3.8 medida base

Definida en términos de un atributo y el método para cuantificarlo.

Una medida base es funcionalmente independiente de otras medidas .

Como parte de una evaluación, a menudo es importante desarrollar o utilizar indicadores existentes o medidas de implementación y / o resultados.

El uso de un indicador o medida existente puede tener la ventaja de producir datos sólidos que pueden compararse con otros estudios, siempre que sea apropiado.

Se ha realizado un trabajo considerable para desarrollar medidas e indicadores que puedan utilizarse para los resultados de los proyectos de desarrollo.

Los términos "medida", "métrica" e indicador "a menudo se usan indistintamente y sus definiciones varían según los diferentes documentos y organizaciones. Por lo tanto, siempre es útil verificar qué significan estos términos en contextos específicos.

Los términos que comúnmente se asocian con las mediciones incluyen:

- Un objetivo es el valor de un indicador que se espera alcanzar en un punto específico en el tiempo. A menudo se utiliza un punto de referencia para significar lo mismo.

- Un índice es un conjunto de indicadores relacionados que pretenden proporcionar un medio para realizar comparaciones significativas y sistemáticas de desempeño entre programas que son similares en contenido y / o tienen las mismas metas y objetivos.

- Un estándar es un conjunto de indicadores, puntos de referencia o índices relacionados que proporcionan información socialmente significativa con respecto al desempeño.

3.9 Competencia

Capacidad de aplicar conocimientos y habilidades para lograr los resultados esperados.

Hoy más que nunca, en el mundo interconectado y moderno se revela como algo absolutamente necesario, establecer requisitos en las competencias para los profesionales de seguridad de la información. Las peculiaridades del enfoque europeo para el desarrollo de las competencias profesionales de la seguridad de la información se discuten utilizando el ejemplo del Marco Europeo de Competencia Electrónica e-CF 3.0. Sobre esta base, se proponen dos incluso dos marcos específicos, si bien breves de contenido, como son las nuevas normas internacionales ISO / IEC 27021 e ISO / IEC 19896.

Por otro lado, la cultura corporativa de una organización influye en el comportamiento de los empleados y, en última instancia, contribuye a la efectividad de una organización. La información es un activo vital para la mayoría de las organizaciones. Por lo tanto, idealmente, una cultura corporativa debe incorporar controles de seguridad de la información en las rutinas diarias y el comportamiento implícito de los empleados.

Sin duda el nivel de madurez de la “competencia “en seguridad de la información es un posible método para evaluar en qué medida la seguridad de la información está incorporada en la cultura corporativa actual de una organización.

3.10 Confidencialidad

Propiedad por la que la información no se pone a disposición o se divulga a personas, entidades o procesos no autorizados

La confidencialidad, cuando nos referimos a sistemas de información, permite a los usuarios autorizados acceder a datos confidenciales y protegidos. Existen mecanismos específicos garantizan la confidencialidad y salvaguardan los datos de intrusos no deseados o que van a causar daño.

La confidencialidad es uno de los pilares de Seguridad de la información junto con la, disponibilidad e integridad.

La información o los datos confidenciales deben divulgarse únicamente a usuarios autorizados.Siempre que hablamos de confidencialidad en el ámbito de la seguridad de la información nos hemos de plantear un sistema de clasificación de la información.

Por ejemplo, en el ámbito de la seguridad de la información en una organización militar, está claro que se debe obtener un cierto nivel de autorización dependiendo de los requisitos de datos a los que se puede o desea acceder. Según el caso, los datos pueden estar clasificados como confidencial (secreta), o en un nivel superior como “Top Secret” “. Aquellos con autorizaciones para acceder a datos confidenciales sin más no deben poder en ningún caso acceder a información “Top Secret”.

Las mejores prácticas utilizadas para garantizar la confidencialidad son las siguientes:

- Un proceso de autenticación, que garantiza que a los usuarios autorizados se les asignen identificaciones de usuario y contraseñas confidenciales. Otro tipo de autenticación es la biométrica.

- Se pueden emplear métodos de seguridad basados en roles para garantizar la autorización del usuario o del espectador. Por ejemplo, los niveles de acceso a los datos pueden asignarse al personal del departamento específico.

- Los controles de acceso aseguran que las acciones del usuario permanezcan dentro de sus roles. Por ejemplo, si un usuario está autorizado para leer pero no escribir datos, los controles del sistema definidos pueden integrarse.

La conformidad es el “cumplimiento de un requisito”. Cumplir significa cumplir o cumplir con los requisitos. Hay muchos tipos de requisitos. Existen requisitos de calidad, requisitos del cliente, requisitos del producto, requisitos de gestión, requisitos legales, requisitos de la seguridad de la información etc. Los requisitos pueden especificarse explícitamente (como los requisitos de la norma ISO 27001) o estar implícitos. Un requisito específico es uno que se ha establecido (en un documento, por ejemplo la política de seguridad o de uso del correo electrónico). Cuando su organización cumple con un requisito, puede decir que cumple con ese requisito.

La no conformidad es el "incumplimiento de un requisito". La no conformidad se refiere a la falta de cumplimiento de los requisitos. Una no conformidad es una desviación de una especificación, un estándar o una expectativa.

Un requisito es una necesidad, expectativa u obligación. Puede ser declarado o implícito por una organización, sus clientes u otras partes interesadas. Hay muchos tipos de requisitos. Algunos de estos incluyen requisitos de la Seguridad de la Informacion, Proteccion de datos personales, requisitos del cliente, requisitos de gestión, requisitos del producto y requisitos legales. Cuando su organización no cumple con uno de estos requisitos, se produce una no conformidad. ISO 27001 enumera los requisitos del sistema de gestión de la Seguridad de la informacion. Cuando su organización se desvía de estos requisitos, se produce una no conformidad. Las no conformidades se clasifican como críticas, mayores o menores.

No conformidad menor: cualquier no conformidad que no afecte de manera adversa la seguridad de la información, el rendimiento, la durabilidad, la capacidad de intercambio, la fiabilidad, la facilidad de mantenimiento, el uso u operación efectiva, el peso o la apariencia (cuando sea un factor), la salud o la seguridad de un producto. Múltiples no conformidades menores cuando se consideran colectivamente pueden elevar la categoría a una no conformidad mayor o crítica.

No conformidad Mayor: cualquier no conformidad que no sea crítica, que puede dar lugar a fallas o reducir sustancialmente la seguridad de la información, la capacidad de uso del producto para el propósito previsto y que no pueda ser completamente eliminada por medidas correctivas o reducido a una no conformidad menor por un un control establecido.

No conformidad crítica: cualquier no conformidad sobre la seguridad de la información que pueda causar daño a las personas, su imagen o su reputación, tanto las que usan, mantienen o dependen del producto, o aquellas que impiden el desempeño de procesos críticos para la organización.

3.12 Consecuencia

Resultado de un evento que afecta a los objetivos

Como vemos las consecuencias son algo relacionado con los eventos y los objetivos de la seguridad de la información

EVENTOS

Un evento en la seguridad de la información es un cambio en las operaciones diarias de una red o servicio de tecnología de la información que indica que una política de seguridad puede haber sido violada o que un control de seguridad puede haber fallado.

Cuando un evento afecta a los resultados de un proceso o tiene consecuencias no deseadas como la interrupción de servicios, pérdida de datos o afecta a la confidencialidad, disponibilidad o integridad de la información entonces decimos que es un evento con consecuencias.

En un contexto informático, los eventos incluyen cualquier ocurrencia identificable que tenga importancia para el hardware o software del sistema.

Los eventos de seguridad son aquellos que pueden tener importancia para la seguridad de los sistemas o datos. La primera indicación de un evento puede provenir de una alerta definida por software o de que los usuarios finales notifiquen al departamento de mantenimiento o al centro de soporte que, por ejemplo, los servicios de red se han desacelerado.

Como regla general, un evento es una ocurrencia o situación relativamente menor que se puede resolver con bastante facilidad y los eventos que requieren que un administrador de TI tome medidas y clasifique los eventos cuando sea necesario como como incidentes.

Un ticket del departamento de soporte de un solo usuario que informa que cree haber contraído un virus es un evento de seguridad, ya que podría indicar un problema de seguridad. Sin embargo, si se encuentra evidencia del virus en el ordenador del usuario, puede considerarse un incidente de seguridad.

Según los informes de los organismos nacionales de ciberseguridad se producen decenas de miles de eventos de seguridad por día en las grandes organizaciones. Los productos de seguridad, como el software antivirus, pueden reducir la cantidad de eventos de seguridad y muchos procesos de respuesta de incidencia pueden automatizarse para que la carga de trabajo sea más manejable.

SISTEMAS DE ADMINISTRACION DE EVENTOS (¿QUE SON?)

Los eventos que no requieren la acción de un administrador pueden ser manejados automáticamente por la información de seguridad y por sistemas denominados de administración de eventos (SIEM).

Los sistemas de administración de información y eventos nacieron en el entorno de la industria de métodos de pago por tarjeta para luego extenderse como solución para grandes y medianas empresas

Se trata de ver todos los datos relacionados con la seguridad desde un único punto de vista para facilitar que las organizaciones de todos los tamaños detecten patrones fuera de lo común aplicando

- Tecnologías de la información (firewalls, antivirus, prevención de intrusiones

- Bases de datos (Registros de información y patrones de comportamientos)

- Inteligencia artificial

- Análisis forense y de comportamientos

- Informes de seguridad

OBJETIVOS DE SEGURIDAD

Los sistemas de información son vulnerables a la modificación, intrusión o mal funcionamiento.

Los sistemas de gestión para la seguridad de la información tienen como objetivo proteger a los sistemas de estas amenazas. Para ello se establecen criterios basados en una evaluación previa de los riesgos que estas amenazas suponen para poner los controles necesarios de forma que las pérdidas o perjuicios esperados por estas amenazas se encuentren en algún momento en niveles aceptables

Para definir los objetivos de seguridad podríamos tener en cuenta el siguiente principio fundamental:

"La protección de los intereses de quienes dependen de la información, y los sistemas de información y Comunicaciones que entregan la información, por daños resultantes de fallas de disponibilidad, confidencialidad e integridad”

El objetivo de seguridad utiliza tres términos.

- Disponibilidad los sistemas de información en cuanto a que estén disponibles y se pueden utilizar cuando sea necesario;

- Confidencialidad los datos y la información son revelados solamente a aquellos que tienen derecho a saber de ella

- La Integridad los datos y la información están protegidos contra modificaciones no autorizadas (integridad).

La prioridad relativa y la importancia de la disponibilidad, la confidencialidad y la integridad varían de acuerdo con los datos y su clasificación dentro del sistema de información y el contexto empresarial en el que se utiliza.

3.13 Mejora continua

Actividad recurrente para mejorar el rendimiento

Si la mejora se define como acciones que se traducen en una mejora de los resultados, entonces la mejora continua es simplemente identificar y realizar cambios enfocados a conseguir la mejora del rendimiento y resultados de una organización. La mejora continua es un concepto que es fundamental para las teorías y programas de gestión de la calidad y de la seguridad de la información. La mejora continua es clave para la gestión de la seguridad de la Información

La seguridad de la información es un problema complejo en muchos sentidos: redes complejas, requisitos complejos y tecnología compleja. Pero sería mucho más manejable si fuera estático. Sin embargo, está lejos de ser estático. Se agregan nuevos sistemas a la red. Los requisitos del negocio cambian con frecuencia. Y el panorama de amenazas es extremadamente dinámico. Gestionar la seguridad en este entorno es un reto importante.

Una clave para una administración de seguridad efectiva es comprender el estado actual de los riesgos y las tareas de la seguridad de la información

La complejidad introduce intrínsecamente errores, huecos y los oculta al mismo tiempo.

CASO PRACTICO:

Por ejemplo, un firewall, implementado con el propósito específico de limitar el riesgo al controlar el acceso, a menudo tiene configuraciones tan complicadas que es imposible entender qué acceso se permite. Esto dificulta el entendimiento del riesgo que está limitando o exponiendo. Ayudar a analizar estas configuraciones complejas y proporcionar visibilidad sobre qué acceso se permite o deniega ha sido un valor clave de Security Manager durante más de una década.

Se necesita, por tanto, más que un análisis ocasional para garantizar una seguridad efectiva.

Con los cambios casi constantes que ocurren en la red y el panorama dinámico de amenazas, se requiere una evaluación continua de la seguridad.

La forma más efectiva de automatizar este análisis es establecer controles, definiciones de configuración o comportamiento correctos o incorrectos y evaluar continuamente la seguridad de la red con respecto a esos controles. Lo que hace con este análisis es lo que separa a las organizaciones de seguridad verdaderamente efectivas del resto.

Mejorar la seguridad requiere algo más que arreglar lo que está roto. Requiere medir la efectividad de las operaciones de seguridad; Tecnología, personas y procesos. La evaluación continua de los controles de seguridad definidos y la medición de los resultados a lo largo del tiempo crea un marco para medir las operaciones de seguridad.

Establecer la expectativa de que la mejora es el objetivo, dará como resultado una mejor seguridad.

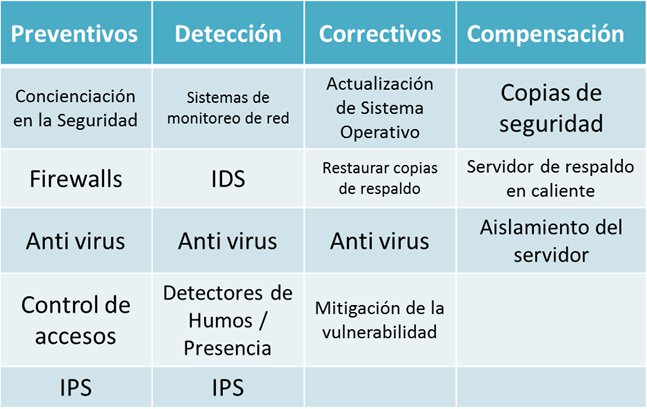

3.14 Control

Medida que modifica un riesgo.

Los controles de seguridad son medidas de seguridad técnicas o administrativas para evitar, contrarrestar o minimizar la pérdida o falta de disponibilidad debido a las amenazas que actúan por una vulnerabilidad asociada a la amenaza. En esto consiste un riesgo de seguridad.

Los controles están referenciados casi siempre a un aspecto de la seguridad, pero rara vez se definen.

Los controles también se pueden definir por su propia naturaleza, como controles de compensación técnicos, administrativos, de personal, preventivos, de detección y correctivos, así como controles generales.

Esto de los controles de seguridad podría parecer algo extremadamente técnico sin embargo la experiencia nos dice que el “ambiente de control” establece el tono de una organización, influyendo en la conciencia de control de su gente. Es la base de todos los otros componentes del control interno como son la disciplina y la estructura.

Los valores éticos en una organización se desarrollan también con la competencia de su personal y el estilo con el que se organizan y hacen cumplir los controles establecidos, también para la seguridad de la información

En primer lugar, encontramos los controles asociados a las acciones que las personas toman, llamamos a estos controles administrativos.

Los controles administrativos son el proceso de desarrollar y garantizar el cumplimiento de las políticas y los procedimientos. Tienden a ser cosas que los empleados pueden hacer, o deben hacer siempre, o no pueden hacer. Otra clase de controles en seguridad que se llevan a cabo o son administrados por sistemas informáticos, estos son controles técnicos.

Los controles de la fase de actividad pueden ser técnicos o administrativos y se clasifican de la siguiente manera:

- Controles preventivos para evitar que la amenaza entre en contacto con la debilidad.

- Controles de detección para identificar que la amenaza ha aterrizado en nuestros sistemas.

- Controles correctivos para mitigar o disminuir los efectos de la amenaza que se manifiesta.

CASO PRACTICO:

Veamos unos ejemplos de controles técnicos.

Los cortafuegos serán principalmente controles preventivos.

Los Sistemas de protección contra intrusión (IPS) podrían configurarse para ser tanto preventivos como de detección. Los Sistemas de Detección de intrusiones (IDS) serán puramente controles de identificación o de detección.

Reinstalar un sistema operativo sospechoso de tener malware será entonces un control correctivo.

Los controles forenses y la respuesta a incidentes son ejemplos de controles administrativos o de personal que en todo caso se enmarcan como controles correctivos.

CONTOLES ALTERNATIVOS

Finalmente existen una serie de controles que podemos llamar alternativos o de compensación

Los controles alternativos están diseñados para acercarse lo más posible al el efecto que de los controles originales, cuando los controles diseñados originalmente no pueden usarse debido a las limitaciones del entorno.

Estos generalmente se requieren cuando nuestros controles de la fase de actividad no están disponibles o cuando fallan.

DEFINICION DE COTROLES DE COMPENSACION

Los controles de compensación pueden considerarse cuando una entidad no puede cumplir con un requisito explícitamente como se indica, debido a restricciones técnicas o documentadas legítimas del negocio, pero ha mitigado suficientemente el riesgo asociado con el requisito mediante la implementación de otros controles.

Veamos una tabla ejemplo:

Controles Preventivos Detección Correctivos Compensación

3.15 Objetivo de control

Declaración que describe lo que se debe lograr como resultado de la implementación de controles (3.14)

Este concepto hace posible cumplir con la filosofía de la norma ISO 27001 donde la base de la misma se encuentra el ciclo PDCA (LINK A PDCA EN PUBNRTO LA REVISION DE LA DIRECCION COMO PARTE DE LA EJORA CONTINUA) donde se hace imprescindible conocer y averiguar hasta qué punto se alcanzan los objetivos

En concreto:

- En la planificación del sistema se establecen los objetivos

- En la implantación del sistema se debe establecen en qué medida se alcanzan sus objetivos

- En la monitorización del sistema deberemos realizar una medición real del desempeño de los objetivos

- En la Evaluación del desempeño deberemos evaluar el cumplimiento de los objetivos y establecer medidas de mejora si fueran necesarias

Los requisitos de la norma ISO 27001 nos llevan a establecer al menos dos tipos de objetivos medibles

- Objetivos medibles para los procesos de Gestión de Seguridad de la Información y en general para todo el SGSI

- Objetivos para los controles de seguridad

Esto no quita que podamos definir objetivos a otros niveles como departamentos, personales etc.

¿Cómo establecer objetivos fáciles de medir para los controles de seguridad?

La primera regla para establecer objetivos es: los objetivos deben ser específicos, medibles, alcanzables, relevantes y basados en el tiempo.

CASO PRACTICO:

Si disponemos de un firewall que detecta y evita el tráfico no deseado

Analice el firewall contra la política de acceso de la organización: detecte violaciones, para determinar el nivel de cumplimiento.

Para ello bastaría con medir las incidencias de tráfico no deseado y establecer los límites de lo que es aceptable. Ahí tenemos nuestro ¡objetivo!

Si disponemos de un sistema de copias de seguridad

Podremos establecer un objetivo de máxima cantidad de tiempo aceptable de perdida de datos. Por ejemplo 12 horas o menos. ¡Aquí tenemos nuestro objetivo medible!

¿Cómo podemos entonces comprobar esto?

No espere a saber si el objetivo se cumple mediante una restauración de datos por causa de un problema o necesidad real. Realice pruebas de restauración de datos y compruebe cuantos datos pueden llegar a perderse.

En definitiva, establezca objetivos concretos y por tanto fáciles de medir como la reducción en un 5% de los incidentes de seguridad en equipos de usuarios o en aplicaciones de correo electrónico, etc.

Se necesita, por tanto, más que un análisis ocasional para garantizar una seguridad efectiva.

Establecer y medir Objetivos el camino hacia la mejora de la seguridad

La única vía para poder gestionar la seguridad de la información pasa por establecer los objetivos y medirlos aunque suponga un aspecto bastante nuevo e inexplorado de la seguridad de la información.

Está claro que hay que vencer ciertos obstáculos ya que a menudo se considera como una sobrecarga pero esto es debido seguramente a la falta de conocimiento en primer lugar, ya que las razones prácticas cuando se conocen pueden despejar este primer y mayor inconveniente.

3.16 Corrección

Acción para eliminar una no conformidad detectada

Una no conformidad es cualquier incumplimiento de un requisito. VEASE 3.11

Un requisito puede ser el de un cliente, de un organismo legal o regulador, de la normas ISO 27001 o de un procedimiento interno de la propia organización o de la seguridad de la información.

A la hora de reaccionar ante una no conformidad podemos tomar acciones para

- Corregir una no conformidad tratando las consecuencias inmediatas

- Determinar las causas de la no conformidad para eliminarlas mediante una acción correctiva de forma que ya no se vuelva a producir

En este sentido una correccción se define como la acción tomada para evitar las consecuencias inmediatas de una no conformidad.

En este sentido una acción correctiva se define como la acción tomada para evitar la repetición de una no conformidad mediante la identificación y tratamiento de las causas que la provocaron.

3.17 acción correctiva

Acción para eliminar la causa de una no conformidad y para prevenir la recurrencia.

3.18 medida derivada

medida (3.42) que se define como una función de dos o más valores de medidas base (3.8)

Las medidas o indicadores derivados son aquellos que se establecen en base a otro indicador existente. Los indicadores derivados normalmente se refieren a:

- Fórmulas de Cálculo como los subtotales o funciones de agregación dinámica de datos como son los datos pre-calculados como por ejemplo sumas continuas etc.

- Datos o indicadores y de funciones sin agregación dinámica intrínseca o propia como pueden ser cálculos de promedios o conteo de ocurrencias de la variable o medida base.

3.19 Información documentada

Se refiere a la información necesaria que una organización debe controlar y mantener actualizada tomando en cuenta y el soporte en que se encuentra. La información documentada puede estar en cualquier formato (audio, video, ficheros de texto etc.) así como en cualquier tipo de soporte o medio independientemente de la fuente de dicha información. En general la información documentada se refiere a:

- Al sistema de gestión y sus procesos

- Información necesaria para la actividad de la propia

- Evidencias o registros de los resultados obtenidos en cualquier proceso del sistema de gestión o de la organización

En un sistema de gestión no debemos pasar por alto el control y la organización de nuestra documentación de forma que cumplamos con los requisitos para almacenar, administrar y revisar la documentación.

En primer lugar deberemos garantizar que los contenidos de la documentación sean adecuados y describan de la forma más práctica y correcta posible los procesos ya que la documentación debe ser la herramienta para demostrar que se han implementado correctamente los procesos.

A veces una estructura demasiado compleja con distintos niveles de información y accesos diferenciados puede no ser necesaria y complicar las cosas innecesariamente

Nuestra experiencia nos enseña que la mayoría de las veces basta con una buena asesoría de implementación en Sistemas de Gestión para organizar la información de acuerdo a lo que la organización necesita y que diseñas un sistema propio de gestión documental puede resultar costoso y un gasto de tiempo y recursos que no siempre es necesario.

En el siguiente enlace le dejamos una información sobre la documentacion de un SGSI:

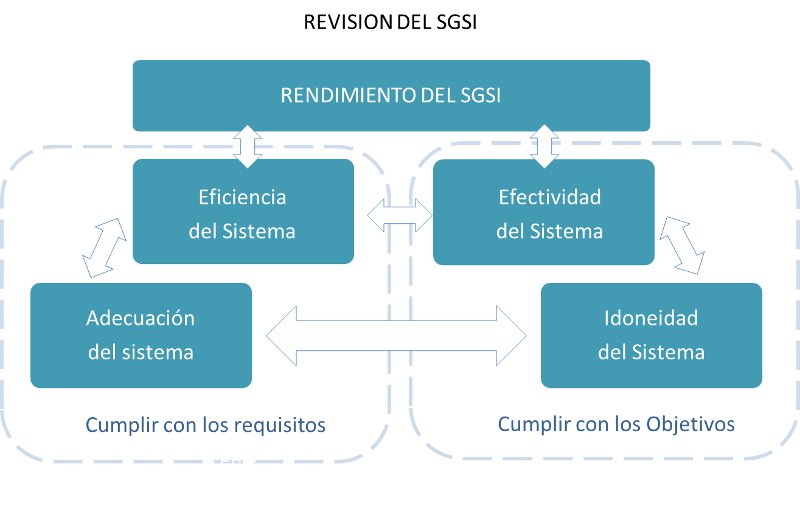

3.20 Efectividad

En qué medida se realizan las actividades planificadas y se logran los resultados planificados.

Un sistema de Gestión para la seguridad de la información es un conjunto de elementos interrelacionados entre sí mediante las múltiples actividades de la organización. Cada actividad definida por un proceso tendrá una o varias entradas así como salidas, necesarias por lo demás para su control. Todas las salidas de los procesos estarán enfocadas a la consecución de los objetivos de la seguridad de la información de la organización. La eficacia por tanto es la medida en que los procesos contribuyen a la consecución de los objetivos de la Seguridad de la Información. En el caso la eficacia de los procesos se medirá en el orden en que contribuyen a la consecución de los objetivos de seguridad de la información

La efectividad se refiere al grado en que se logra un efecto planificado para la seguridad de la información. Las actividades planeadas para la seguridad de la información serán efectivas si estas actividades se realizan de acuerdo a lo planificado en los objetivos para la seguridad de la información.

De manera similar, los resultados planificados son efectivos si estos resultados se logran realmente.

La efectividad consiste en hacer lo planificado, completar las actividades y alcanzar los objetivos.

3.21 evento

Ocurrencia o cambio de un conjunto particular de circunstancias

- Un evento puede ser repetitivo y puede tener varias causas.

- Un evento puede consistir en algo que no sucede.

- Un evento puede ser clasificado como un «incidente» o «accidente».

Un evento de seguridad es cualquier ocurrencia observable que sea relevante para la seguridad de la información. Esto puede incluir intentos de ataques o fallos que descubren vulnerabilidades de seguridad existentes

Hemos de diferenciar los eventos en la seguridad de la información de los incidentes de seguridad. Un incidente es un evento de seguridad que provoca daños o riesgos para los activos y operaciones de seguridad de la información.

Un evento de seguridad es algo que sucede que podría tener implicaciones de seguridad de la información. Un correo electrónico no deseado es un evento de seguridad porque puede contener enlaces a malware. Las organizaciones pueden recibir miles o incluso millones de eventos de seguridad identificables cada día. Estos normalmente se manejan mediante herramientas automatizadas o simplemente se registran.

Un incidente de seguridad es un evento de seguridad que provoca daños como la pérdida de datos. Los incidentes también pueden incluir eventos que no implican daños, pero son riesgos viables. Por ejemplo, un empleado que hace clic en un enlace en un correo electrónico no deseado que lo hizo a través de los filtros puede ser visto como un incidente.

Los eventos de seguridad pasan en su mayoría inadvertidos para los usuarios. En el momento que los usuarios detectan actividad sospechosa, normalmente se recomienda que se reporte como un incidente.

3.22 contexto externo

Entorno externo en el que la organización busca alcanzar sus objetivos

el contexto externo puede incluir :

- El entorno cultural, social, político, jurídico, reglamentario, financiero, tecnológico, económico, natural y competitivo, ya sea internacional, nacional, regional o local;

- Influencias y tendencias clave que tienen impacto en los objetivos de la organización

- los valores de actores externos y como es percibida la organización (sus relaciones con el entorno externo)

Para definir correctamente el contexto externo podríamos comenzar por un análisis del entorno centrándonos en aquellos factores que podrían afectar a la organización o que están relacionados con las actividades y objetivos de la organización.

El proceso de definición del contexto externo no es un proceso que se realiza una sola vez y ya hemos terminado, sino que necesitamos controlar en todo momento los cambios en los entornos externos, y tener en cuenta los puntos de vista de las partes interesadas.

También podemos investigar el entorno externo de forma sistemática. Un enfoque simple para realizar esta tareas seria comenzar con una lista de puntos en torno a los siguientes factores, que luego pueden desarrollarse:

- Los factores políticos son la medida en que los gobiernos o las influencias políticas pueden impactar o impulsar las tendencias o culturas globales, regionales, nacionales, locales y comunitarias. Pueden incluir estabilidad política, política exterior, prácticas comerciales y relaciones laborales.

- Los factores económicos incluyen tendencias y factores globales, nacionales y locales, mercados financieros, ciclos crediticios, crecimiento económico, tasas de interés, tasas de cambio, tasas de inflación y costo de capital.

- Los factores sociales incluyen cultura, conciencia de salud, demografía, educación, crecimiento de la población, actitudes profesionales y énfasis en la seguridad.

- Los factores tecnológicos incluyendo sistemas informáticos, avances o limitaciones tecnológicas, inteligencia artificial, robótica, automatización, incentivos tecnológicos, la tasa de cambio tecnológico, investigación y desarrollo, etc.

- Jurídico – Cuestiones legislativas o reglamentarias y sensibilidades.

- Los factores ambientales incluyen el clima global, regional y local, el clima adverso, los peligros naturales, los desechos peligrosos y las tendencias relacionadas

3.23 gobernanza de la seguridad de la información

Sistema por el cual las actividades de seguridad de la información de una organización son dirigidas y controladas

El gobierno de la seguridad de la información es la estrategia de una empresa para reducir el riesgo de acceso no autorizado a los sistemas y datos de tecnología de la información.

Las actividades de gobierno de la seguridad implican el desarrollo, la planificación, la evaluación y la mejora de la gestión de riesgos para la seguridad de la información y las políticas de seguridad de una organización

El gobierno de la seguridad de la empresa incluye determinar cómo las distintas unidades de negocio de la organización, los ejecutivos y el personal deben trabajar juntos para proteger los activos digitales de una organización, garantizar la prevención de pérdida de datos y proteger la reputación pública de la organización.

Las actividades de gobierno de la seguridad de la empresa deben ser coherentes con los requisitos de cumplimiento, la cultura y las políticas de gestión de la organización.

El desarrollo y el mantenimiento de la gobernanza de la seguridad de la información pueden requerís la realización de pruebas de análisis de amenazas, vulnerabilidades y riesgos que son específicas para la industria de la empresa.

El gobierno de la seguridad de la información también se refiere a la estrategia de la empresa para reducir la posibilidad de que los activos físicos que son propiedad de la empresa puedan ser robados o dañados. En este contexto, el gobierno de la seguridad incluye barreras físicas, cerraduras, sistemas de cercado y respuesta a incendios, así como sistemas de iluminación, detección de intrusos, alarmas y cámaras.

3.24 Órgano rector

Persona o grupo de personas que son responsables del desempeño de la organización

El órgano rector puede ser una junta directiva o consejo de administración.

En el caso de la seguridad de la información el órgano rector será el responsable del desempeño o el resultado del sistema de gestión de la seguridad de la información. EN definitiva, el órgano rector tendrá la responsabilidad de rendir cuentas del rendimiento del sistema de gestión de la seguridad de la información

Este factor es algo que aún no es asumido por muchas empresas donde vemos que ante los fallos de seguridad producidos en grandes empresas en los últimos años revelan que menos de la mitad de los directivos de estas empresas están al tanto verdaderamente de las políticas de seguridad de la información dentro de sus propias organizaciones.

El problema al que nos enfrentamos es bastante más frecuente de lo que imaginamos. Basta pensar que en la actualidad simplemente cuesta aun encontrar una reunión del consejo de administración de una gran empresa, dedicado a los riesgos de tecnología de la información y las estrategias para abordar los riesgos.

Es por ello que la norma insiste en dedicar todo un capítulo de LIDERAZGO a dejar claro que la responsabilidad de impulsar y mantener el sistema de gestión para la seguridad de la información reside en los órganos rectores de cada organización

3.25 indicador

Medida que proporciona una estimación o evaluación.

Los indicadores para la evaluación de la seguridad de la información a menudo sirven como evidencia forense de posibles intrusiones en un sistema o red host.

Un sistema de información debe permitir a los especialistas de la seguridad de la información y a los administradores del sistema detectar intentos de intrusión u otras actividades maliciosas.

Los indicadores permiten analizar y mejorar las técnicas y comportamientos ante un malware o amenaza en particular. Estos indicadores también proporcionan datos para entender mejor las amenazas, generando información valiosa para compartir dentro de la comunidad para mejorar aún más la respuesta a incidentes y las estrategias de respuesta de una organización.

Normalmente los indicadores se pueden sacar en los dispositivos que se encuentran en los registros de eventos y las entradas de un sistema, así como en sus aplicaciones y servicios. Para ello los administradores de sistemas también emplean herramientas que monitorean los dispositivos y redes para ayudar a mitigar, si no prevenir, violaciones o ataques.

Aquí hay algunos indicadores que se utilizar habitualmente en sistemas de seguridad de la información:

- Tráfico inusual que entra y sale de la red

- Archivos desconocidos en aplicaciones y procesos en el sistema.

- Actividad sospechosa en administrador o cuentas privilegiadas.

- Actividades irregulares como el tráfico o actividad en sistemas que normalmente no se utilizan

- Inicios de sesión, acceso y otras actividades de red que indiquen ataques de sondeo o de fuerza bruta

- Picos anómalos de solicitudes y volumen de lectura en archivos de la empresa

- Tráfico de red que atraviesa puertos inusualmente utilizados

- Configuraciones de archivos, servidores de nombres de dominio (DNS) y registro alterados, así como cambios en la configuración del sistema, incluidos los de dispositivos móviles

- Grandes cantidades de archivos comprimidos y datos inexplicablemente encontrados en lugares donde no deberían estar

3.26 necesidad de información

Conocimiento necesario para gestionar objetivos, riesgos y problemas.

Este es un concepto relacionado con el desarrollo de procesos de medición que determinen qué información de medición se requiere, cómo se deben aplicar las medidas y los resultados del análisis, y cómo determinar si los resultados del análisis son válidos más que nada en escenarios aplicables a las disciplinas de ingeniería y gestión de sistemas y software.

Para establecer los objetivos de seguridad de la información que tengan en cuenta los riesgos y las amenazas deberemos establecer unos criterios de necesidad de información. Se trata en definitiva de contar con un modelo que defina las actividades que se requieren para especificar adecuadamente el proceso de medición para obtener dicha información.

Idealmente los procesos de medición deben ser flexibles, adaptables y adaptables a las necesidades de los diferentes usuarios.

3.27 instalaciones de procesamiento de información

Cualquier sistema de procesamiento de información, servicio o infraestructura, o la ubicación física que lo alberga

Las instalaciones de procesamiento de información en una empresa, deben ser consideradas como un activo de información que es necesario alcanzar las metas y objetivos de la organización

Para comprender esto en el escenario de una certificación de una norma de seguridad de la información debemos tener en cuenta que deberemos afrontar una auditoría de las instalaciones de procesamiento de información demostrando que está controlada y puede garantizar un procesamiento oportuno, preciso y eficiente de los sistemas de información y aplicaciones en condiciones normales y generalmente disruptivas.

De acuerdo con la norma ISO 27001, una auditoría de instalaciones de procesamiento de información es la evaluación de cualquier sistema, servicio, infraestructura o ubicación física que contenga y procese información. Una instalación puede ser una actividad o un lugar que puede ser tangible o intangible; así como, un hardware o un software.

3.28 seguridad de información

Preservación de la confidencialidad, integridad y disponibilidad de la información

Además hay que considerar otras propiedades, como la autenticidad, la responsabilidad, el no repudio y la confiabilidad también pueden estar involucrados.

La seguridad de la información como vemos tiene por objetivo la protección de la confidencialidad, integridad y disponibilidad de los datos de los sistemas de información de cualquier amenaza y de cualquiera que tenga intenciones maliciosas.

La confidencialidad, la integridad y la disponibilidad a veces se conocen como la tríada de seguridad de la información que actualmente ha evolucionado incorporando nuevos conceptos tales como la autenticidad, la responsabilidad, el no repudio y la confiabilidad.

La seguridad de la información debe ser considerada desde la base de un análisis y evaluación de riesgos teniendo en cuenta cualquier factor que pueda actuar como un riesgo o una amenaza para la confidencialidad, integridad y disponibilidad etc. de los datos

La información confidencial debe conservarse; no puede modificarse, modificarse ni transferirse sin permiso. Por ejemplo, un mensaje podría ser modificado durante la transmisión por alguien que lo intercepte antes de que llegue al destinatario deseado. Las buenas herramientas de criptografía pueden ayudar a mitigar esta amenaza de seguridad.

Las firmas digitales pueden mejorar la seguridad de la información al mejorar los procesos de autenticidad y hacer que las personas prueben su identidad antes de poder acceder a los datos de un sistema de información

3.29 continuidad de la seguridad de la información

Procesos y procedimientos para garantizar la continuidad de las operaciones de seguridad de la información

El termino continuidad de la seguridad de la información se utiliza dentro de la norma ISO 27001 para describir el proceso que garantice la confidencialidad, integridad y disponibilidad de la información cuando un incidente ocurre o una amenaza se materializa.

Con cierta frecuencia se interpreta este punto como una necesidad de contar con planes de continuidad del negocio asumiendo como requisito la implementación de un plan de continuidad del negocio integral para cumplir con el punto de la norma que nos habla de la continuidad de la seguridad de la información.

Un plan de continuidad del negocio sin duda puede ser una gran ayuda para garantizar que las funciones de seguridad de la información se mantengan aunque no es un requisito de la norma ISO 27001 un plan de seguridad integran enfocado a la continuidad de los servicios en general

Entonces, ¿Qué significa realmente la continuidad de la seguridad de la información? La continuidad de la seguridad de la información significa en principio garantizar que tengamos la capacidad de mantener las medidas de protección de la información cuando ocurra un incidente.

En este sentido hemos de tener en cuenta que la continuidad de la seguridad de la información debería ir un paso más adelante que la continuidad del negocio aunque la continuidad del negocio no es objeto de la norma 27001

En un caso hipotético de imposibilidad de acceso instalaciones debido a un incidente cualquiera deberíamos tener en cuenta en primer lugar poder garantizar que la empresa pueda continuar operando, que los clientes puedan recibir servicios, que los pagos se procesen y que los servicios sigan funcionando, es decir, la continuidad comercial tradicional. Pero desde una perspectiva de seguridad de la información, también debe poder asegurarse de que los datos estén protegidos mientras se implementan métodos de trabajo alternativos, por ejemplo, los usuarios que acceda por teletrabajo y procesan datos confidenciales.

3.30 Evento de seguridad de la información

Ocurrencia identificada de un sistema, servicio o estado de red que indica un posible incumplimiento de la política de seguridad de la información o falla de los controles o una situación desconocida que puede ser relevante para la seguridad

Podríamos considerar como un evento en la seguridad de la información a cualquier cambio observado en el comportamiento normal de un sistema de información, entorno, proceso, flujo de trabajo o persona y que pueda afectar a la seguridad de la información. Por ejemplo: si se encuentran modificaciones en las listas de control de acceso para un router o modificaciones en las reglas de configuración de un firewall.

Debemos distinguir además de la diferencia entre un evento de seguridad de la información y las alertas. Una alerta es una notificación de que se ha producido un evento en particular (o una serie de eventos), que y que se envía a los responsables para la seguridad de la información en cada caso con el propósito de generar una acción.

3.31 incidente de seguridad de la información

Un evento o una serie de eventos de seguridad de la información no deseados o inesperados que tienen una probabilidad significativa de comprometer las operaciones comerciales y amenazar la seguridad de la información

Un incidente de seguridad de la información puede definirse también como cualquier evento que tenga el potencial de afectar la preservación de la confidencialidad, integridad, disponibilidad o valor de la información

Aquí les dejamos una lista con varios ejemplos típicos de incidentes en la seguridad de la información:

- Revelación no autorizada o accidental de información clasificada o sensible; p.ej. envió de un correo electrónico que contiene información confidencial o clasificada enviada a destinatarios incorrectos.

- Robo o pérdida de información clasificada o sensible; p.ej. copia impresa de clasificados o sensibles

- Información robada de un maletín olvidado en un restaurante o perdido

- Modificación no autorizada de información clasificada o sensible; p.ej. alterando copia maestra de registro de estudiante o personal

- Robo o pérdida de equipo que contiene información clasificada o sensible; p.ej. ordenador portátil que contiene información confidencial o clasificada

- Acceso no autorizado a los sistemas de información de la Organización; p.ej. Ejemplo de virus, malware, ataque de denegación de servicio.

- Acceso no autorizado a áreas que contienen equipo de TI que almacena información confidencial o confidencial; p.ej. entrada no autorizada en un centro de datos o salas de control de la red informática.

3.32 gestión de incidentes de seguridad de la información

Conjunto de procesos para detectar, informar, evaluar, responder, tratar y aprender de los incidentes de seguridad de la información

El conjunto de procesos para tratar los incidentes de la seguridad de la información debe

- Identificar,

- Administrar y registrar,

- Analizar las amenazas en tiempo real

- Buscar respuestas sólidas y completas a cualquier problema

- Mantener una infraestructura que permita realizar estas funciones

Hemos de tener en cuenta que un incidente de seguridad puede ser cualquier cosa, desde una amenaza activa hasta un intento de intrusión que ha generado un riesgo o ha conseguido comprometer la seguridad generando una violación de datos. También debemos considerar las violaciones a las políticas y el acceso no autorizado a datos como salud, finanzas, números de seguridad social y registros de identificación personal etc.

EL PROCESO DE GESTIÓN DE INCIDENTES DE INFORMACION

La gestión de incidentes de la seguridad de la información debe en primer lugar responder a las amenazas que día a día crecen tanto en volumen como en sofisticación. Pero no debemos quedarnos solamente en adoptar medidas sino que se trata más bien de adoptar prácticas que además de identificar, responder y mitigar lo más rápidamente posible cualquier tipo de incidentes, al mismo tiempo nos hagan más resistentes y nos protejan contra futuros incidentes.

El proceso de gestión de incidentes de seguridad de la información generalmente comienza con una alerta que nos provee de la información necesaria sobre el incidente para involucrar al equipo de respuesta a incidentes A partir de ahí, el personal de respuesta a incidentes investigará y analizará el incidente para determinar su alcance, evaluar los daños y desarrollar un plan de mitigación.

A modo de ejemplo podemos tomar como modelo una estrategia sistemática para la gestión de incidentes de seguridad basado en la norma ISO / IEC 27035 que nos describe un proceso de cinco pasos para la gestión de incidentes de seguridad, que incluye:

- 1. Estar preparados para el manejo de incidencias.

- 3. Monitorear, identificar e informar de todos los incidentes.

- 4. Evalúe y clasifique los incidentes para determinar los próximos pasos apropiados para mitigar el riesgo.

- 5. Responda al incidente conteniéndolo, investigándolo y resolviendo

- 6. Aprenda y documente los puntos clave de cada incidente

RESPUESTA A INCIDENTES DE LA SEGURIDAD DE LA INFORMACION

Está claro que las medidas de respuesta a incidentes pueden variar según la organización y sus objetivos comerciales y operacionales, aunque podríamos definir una serie de pasos generales que a menudo se toman para administrar las amenazas.

El proceso de respuesta a incidentes suele comenzar con una investigación completa de un sistema anómalo o irregularidad en el sistema, los datos o el comportamiento del usuario.

CASO PRÁCTICO Respuesta a incidentes Seguridad de la Información

Si hemos identificado un servidor que funciona más lentamente de lo normal. A partir de ahí, deberíamos evaluar el problema para determinar si el comportamiento es el resultado de un incidente de seguridad. Si ese es el caso, entonces el incidente será analizado más a fondo; la información se recopila y se documenta para determinar el alcance del incidente y los pasos necesarios para la resolución, y se escribe un informe detallado del incidente de seguridad.

Si el incidente implica el acceso indebido a datos o el robo de registros confidenciales de clientes, entonces se puede hacer una comunicación donde se involucre la gerencia asesorado por un equipo de relaciones públicas. También deberá comunicarse y hacer partícipe a las autoridades cuando sea preceptivo

PLANIFIQUE LAS RESPUESTAS

Las respuestas a los incidentes de la seguridad de la información deben si es posible basarse en un proceso planificado. Para ello veamos algunos puntos a tener en cuenta para elaborar un plan que establezca los procedimientos adecuados:

- Desarrolle un plan de gestión de incidentes de seguridad de la información a través de políticas que incluyan los procedimientos de sobre cómo se detectan, informan, evalúan y responden los incidentes.

- Establezca un conjunto de acciones para cada amenaza identificada que se mantenga. actualizado con las lecciones aprendidas de incidentes anteriores.

- Forme un equipo de respuesta a incidentes defina los roles y responsabilidades de cara a la respuesta a incidentes. No se olvide de incluir dentro de este equipo de respuesta a incidentes responsabilidades dentro del epartamento de TI pero también del departamento de seguridad, así como representación para otros departamentos como legal, comunicaciones, finanzas y gestión u operaciones comerciales.

- Capacitación. Ocúpese garantizar la formación para las actividades necesarias para realizar procedimientos de gestión de incidentes de seguridad.

- Realice ensayos y pruebas de su plan de gestión de incidentes de seguridad con escenarios de prueba de manera consistente para poder acometer las correcciones que sean necesarias

- Aprenda de los incidentes de seguridad realizando análisis posteriores al incidente para aprovechar tanto los éxitos como los fracasos. Esto le permitirá realizar los ajustes a su programa de seguridad y al proceso de administración de incidentes donde sea necesario.

- Análisis Forense. En algunos casos resulta conveniente la recopilación de pruebas y el análisis forense. Un sistema de análisis forense quisiere normalmente de:

- Una política de recopilación para que sea correcta y suficiente y cuando corresponda, sea aceptado en trámites judiciales

- Capacitar o contar con miembros del equipo que tengan experiencia y entrenamiento en técnicas forenses y funcionales

Las ventajas de contar con un plan de gestión de incidentes de seguridad de la información consistente se traducen finalmente en

- Reducir los costos de recuperación ante incidentes

- Evitar las posibles responsabilidades y los daños a la organización

3.33 Sistema de gestión de seguridad de la información (SGSI) profesional.

Persona que establece, implementa, mantiene y mejora continuamente uno o más procesos del sistema de administración de seguridad de la información

Normalmente la persona que se ocupa de implementar el SGSI dentro de la empresa es responsable de coordinar todas las actividades relacionadas con la gestión de la seguridad de la información en la Organización. En organizaciones pequeñas y medianas, este papel puede asignarse a una sola persona; en sistemas más grandes, es aconsejable asignar este cometido a un grupo de personas

Las responsabilidades de una persona que este involucrada en la implementacion de un sistema de gestion de la seguridad de la Información podemos resumirlas en:

- Definición y supervisión del Sistema de Gestión de Seguridad de la Información.

- Coordinación de todas las actividades relacionadas con el SGSI.

- Comunicación de información relativa a SGSI en la Organización.

- Contacto con autoridades y grupos de interés en el área de SGSI.

- Coordinar el proceso de gestión de riesgos.

- Supervisión y coordinación del Sistema de Gestión de Seguridad de la Información.

- La persona debe tener habilidades directivas, de comunicación y técnicas.

3.34 comunidad de intercambio de información

Grupo de organizaciones o individuos que aceptan compartir información.

Tanto en Estados Unidos como en Europa existen regulaciones tanto para compartir como para proteger la información sensible y/o relativa a la seguridad tanto de las propias organizaciones y usuarios como de las amenazas y ataques sufridos contra la seguridad de la información

Es por ello que esta terminología se utiliza para identificar no solo las fuentes de información sino aquellas organizaciones e individuos con los que vamos a compartir información

INFORMACION DE SEGURIDAD

Nos interesa tocar el tema de como se debe compartir la información sobre la seguridad de la información

Normalmente las agencias gubernamentales incluidas las regulaciones europeas (RGPD) regulan también mediante procedimientos como deberemos compartir información acerca de la seguridad de la información

Normalmente se requerirá que se elimine la información personal antes de compartir indicadores de amenazas cibernéticas, y en ciertos casos se requerirá que el los organismos de Seguridad a Nivel Nacional realice una revisión de la privacidad de la información recibida.

También esta regulado los fines para los que se puede utilizar la información sobre la seguridad de la información, algo que afecta no solo a entidades externas con las que podemos compartir información sino a nuestra propia organización y sus departamentos de seguridad de la información

Normalmente la información sobre seguridad solo puede ser utilizada para

- Identificar un propósito de ciberseguridad.

- Identificar el origen de una amenaza de seguridad informática o vulnerabilidad.

- Identifique amenazas de ciberseguridad que involucren el uso de un sistema de información por parte de un adversario o terrorista extranjero.

- Prevenir o mitigar una amenaza inminente de muerte, daños corporales graves o daños económicos graves, incluido un acto terrorista o el uso de un arma de destrucción masiva.

- Prevenir o mitigar una amenaza grave para un menor, incluida la explotación sexual y las amenazas a la seguridad física.

- Prevenir, investigar, interrumpir o procesar un delito que surja de una amenaza como ser delitos graves violentos o en relación con el fraude y el robo de identidad.

3.35 sistema de información

Conjunto de aplicaciones, servicios, activos de tecnología de la información u otros componentes de manejo de información

Cuando hablamos de sistemas de Información nos referimos un conjunto de equipos involucrados de alguna forma en el manejo de información. Nos referimos a equipos en sentido amplio incluyendo el Hardware y el Software así como las conexiones y la propia información contenida en los sistemas informáticos (aplicaciones) así como a los usuarios y a aquellos soportes e instalaciones que permiten que estos equipos almacenen o procesen la información.

Por otro lado, un sistema de información comúnmente se refiere a un sistema informático básico, pero también puede describir un sistema de conmutación telefónica o de control ambiental.

El factor para considerar a un sistema como sistema de información e si involucra recursos para información compartida o procesada, así como las personas que administran el sistema. Las personas se consideran parte del sistema porque sin ellas, los sistemas no funcionarían correctamente.

Hay muchos tipos de sistemas de información, dependiendo de la necesidad para la cual están diseñados. Un sistema de soporte de operaciones, como un sistema de procesamiento de transacciones, convierte los datos comerciales (transacciones financieras) en información valiosa. De manera similar, un sistema de información de gestión utiliza la información de la base de datos para generar informes, lo que ayuda a los usuarios y las empresas a tomar decisiones basadas en los datos extraídos.

En un sistema de apoyo a las decisiones, los datos se obtienen de varias fuentes y luego son revisados por los gerentes, quienes toman las determinaciones en función de los datos compilados. Un sistema de información para ejecutivos es útil para examinar las tendencias comerciales, ya que permite a los usuarios acceder rápidamente a información estratégica personalizada en forma de resumen.

Según el nivel de la información los sistemas de información se pueden clasificar en:

- Sistemas de soporte de operaciones, incluidos los sistemas de procesamiento de transacciones. (decisiones operativas)

- Sistemas de información para la gestión (Decisiones de gestión)

- Sistemas de información ejecutiva (decisiones estratégicas)

En cuanto al tipo de datos o conocimiento almacenado podemos clasificarlos en

- Sistemas de transacciones de datos (Datos básicos)

- Sistemas de soporte en oficinas (Datos básicos)

- Sistemas de Gestión de la información (Conocimientos e información genera)

- Sistemas de soporte para toma de decisiones (Conocimiento específicos tecnológicos)

- Sistemas de información gerencial (Conocimiento específicos Know-how)

3.36 integridad

Propiedad de la exactitud y la integridad

La integridad de la información se refiere a la exactitud y consistencia generales de los datos o expresado de otra forma, como la ausencia de alteración cuando se realice cualquier tipo de operación con los datos, lo que significa que los datos permanecen intactos y sin cambios

Como regla general para poder mantener y comprobar la integridad de los datos, los valores de los datos se estandarizan de acuerdo con un modelo o tipo de datos. De esta forma podremos comprobar que todas las características de los datos se mantienen de forma correcta y están completos

La integridad de los datos es una función relacionada con la seguridad de forma que un servicio de integridad tiene la función de mantener la información exactamente como fue ingresada en operaciones tales como la captura de datos, el almacenamiento, la recuperación, la actualización o la transferencia.

La integridad de los datos puede una medida del rendimiento de cualquier operación realizada con la información si tomamos en cuenta la tasa de error detectada en cada operación.

La corrupción o alteración de los datos pueden ocurrir de forma accidental (por ejemplo, a través de errores de programación) o maliciosamente (por ejemplo, a través de infracciones o hacks). Para evitar o minimizar la posibilidad corrupción de los datos existen una serie de herramientas o controles tales como:

- Cifrado de datos, que bloquea los datos por cifrado

- Copia de seguridad de datos, que almacena una copia de datos en una ubicación alternativa

- Controles de acceso, incluida la asignación de privilegios de lectura / escritura.

- Validación de entrada, para evitar la entrada incorrecta de datos.

- Validación de datos, para certificar transmisiones no corrompidas.

INTEGRIDAD EN BASES DE DATOS

En bases de datos, la integridad de los datos generalmente es un requisito a considerar durante la fase de diseño de la base de datos mediante el uso el uso de métodos o rutinas de verificación de errores y procedimientos de validación.

El concepto de integridad de los datos garantiza que todos los datos de una base de datos puedan rastrearse y conectarse a otros datos. Esto asegura que todo es recuperable y se puede buscar.

Tener un sistema de integridad de datos único, bien definido y bien controlado aumenta la estabilidad, el rendimiento, la reutilización y facilita el mantenimiento. Si una de estas características no se puede implementar en la estructura de la base de datos, puede también implementarse a través del software.

3.37 parte interesada

Persona u organización que puede afectar, verse afectada o percibirse como afectada por una decisión o actividad.

Este concepto se refiere a cualquiera de las personas u organizaciones que pueden verse afectadas por una situación, o que esperan un beneficio económico o de otro tipo de una situación: Así nos encontramos con los empleados, proveedores, clientes y otros posibles interesados

3.38 contexto interno

Entorno interno en el que la organización busca alcanzar sus objetivos.

El contexto interno puede incluir:

- Gobierno, estructura organizativa, roles y responsabilidades;

- Políticas, objetivos, y las estrategias que existen para lograrlos;

- Las capacidades, entendidas en términos de recursos y conocimiento (por ejemplo, capital, tiempo, personas, procesos, sistemas y tecnologías;

- Sistemas de información, flujos de información y procesos de toma de decisiones (tanto formales como informales);

- Relaciones con, y percepciones y valores de las partes interesadas internas;

- La cultura de la organización;

- Normas, lineamientos y modelos adoptados por la organización;

- Forma y alcance de las relaciones contractuales.

3.39 nivel de riesgo

Magnitud de un riesgo expresada en términos de la combinación de consecuencias y su probabilidad

El nivel de riesgo es un elemento necesario en la evaluación de riesgos para la seguridad de la información. El nivel de riesgo es el resultado del cálculo del riesgo como una forma de ponderar el riesgo para la seguridad de la información ante una determinada amenaza

El nivel de riesgo es el elemento que nos permite razonar las medidas necesarias para mitigar o reducir el riesgo y es un elemento fundamental para la toma de decisiones.

Dentro del proceso de análisis de riesgos se acepta como fórmula para el cálculo del nivel de riesgo

Nivel de riesgo = probabilidad (de un evento de interrupción) x pérdida (relacionada con la ocurrencia del evento)

En este escenario el nivel de riesgo es una medida de la pérdida esperada relacionada con algo (es decir, un proceso, una actividad de producción, una inversión...) sujeta a La ocurrencia del evento de interrupción considerado.

Se trata pues de una forma de cuantificar o medir el riesgo.

Otra forma de considerar esta fórmula es

Riesgo = Probabilidad de Fallo x Nivel de Daño Relacionado con el fallo

3.40 probabilidad

Posibilidad de que algo suceda

La probabilidad en el análisis de riesgos

La probabilidad de que algo suceda o una amenaza contra la seguridad de la información se concrete nos ayuda a pronosticar o conocer de manera anticipada las consecuencias reales de una amenaza. Sin embargo, muchas veces la falta de datos objetivos para ciertos tipos de amenazas de seguridad de la información hace que sea difícil incorporar un enfoque de pronóstico basado en la probabilidad.

Por otro lado, la probabilidad es un elemento fundamental en un proceso de análisis de riesgo. Veamos cómo deberíamos incluir la probabilidad en las actividades del proceso de análisis de riesgos

¿Qué es la probabilidad?

Definimos probabilidad como el grado de probabilidad de que ocurra un evento.

Primero consideramos el concepto clásico de probabilidad. La clave para este concepto de probabilidad es que todas las posibilidades deben ser igualmente probables.

Frecuencia

Otro concepto importante dentro de la probabilidad es la frecuencia como un parámetro que mide la probabilidad de que ocurra un evento o un resultado dado, dentro de un intervalo de tiempo en el que ocurrirán eventos similares.

El estudio de la frecuencia es una herramienta útil para calcular la probabilidad, aunque no puede conocer el valor exacto de una probabilidad, puede estimarlo observando la frecuencia con la que ocurrieron eventos similares en el pasado

CASO PRACTICO: EJEMPLO DE ESTIMACION DE FRECUENCIA

Un ejemplo común que utiliza la interpretación de probabilidad de frecuencia es el pronóstico del tiempo. Si el pronóstico prevé una probabilidad del 60 por ciento de lluvia, significa que en las mismas condiciones climáticas, lloverá en el 60 por ciento de los casos. A continuación, consideremos una variación de este caso: ¿cómo estimas la probabilidad de que algo ocurra solo una vez? Considere cómo los médicos estiman la probabilidad de cuánto tiempo tardará un paciente en recuperarse de una enfermedad. Un médico puede verificar los registros médicos y descubrir que en el pasado, el 50 por ciento de los pacientes se recuperaron en dos meses bajo un plan de tratamiento específico. Al utilizar esta información de casos similares, el médico puede predecir que existe una probabilidad del 50 por ciento de que el paciente se recupere en dos meses.

Probabilidad subjetiva

Finalmente otra herramienta a incorpora en la determinación de la probabilidad es la probabilidad subjetiva. Ante la dificultad de tener datos objetivos sobre la probabilidad podemos también considerar información indirecta, o colateral, conjeturas, intuición u otros factores subjetivos para considerar o determinar la probabilidad

Se trata de evaluar las probabilidades de manera diferente, según una evaluación personal de una situación. Una desventaja de este enfoque es que a menudo es difícil para las personas estimar la probabilidad, y la misma persona puede terminar estimando diferentes probabilidades para el mismo evento utilizando diferentes técnicas de estimación.

Probabilidad y seguridad de la información

La problemática de la obtención de datos objetivos en el cálculo de la probabilidad de que ocurran eventos o ataques contra la seguridad de la información cuando no tenemos datos propios debe afrontarse estudiando los eventos similares en nuestro sector o en sectores que aunque no sean exactamente el nuestro y así podremos extrapolar en nuestro caso concreto la probabilidad de ocurrencia.

Por ejemplo podríamos intentar evaluar cuantos ataques informáticos en el sector bancario serian aplicables a organizaciones en el sector de fabricación?

Aunque esto nos deja con una probabilidad subjetiva de amenazas resultantes podríamos realizar estimaciones con ayuda de los siguientes factores:

- Motivo: ¿qué tan motivado está el atacante? ¿El atacante está motivado por preocupaciones políticas? ¿Es el atacante un empleado descontento? ¿Es un activo un objetivo especialmente atractivo para los atacantes?

- Medios: ¿qué ataques pueden afectar sus activos críticos? ¿Cuán sofisticados son los ataques? ¿Los posibles atacantes tienen las habilidades para ejecutar los ataques?

- Oportunidad: ¿qué tan vulnerable es su infraestructura informática? ¿Qué tan vulnerables son los activos críticos específicos?

En general, debe tener cuidado al incorporar la probabilidad en su análisis de riesgo y tener en cuenta una combinación de datos de frecuencia y estimación subjetiva.

3.41 sistema de gestión

Conjunto de elementos interrelacionados o interactivos de una organización para establecer políticas y objetivos y procesos para alcanzar esos objetivos

3.42 Medida

Variable a la que se asigna un valor como resultado de la medida

3.43 medición

Proceso para determinar un valor

MONITOREO MEDICIÓN ANÁLISIS Y EVALUACIÓN

El monitoreo, la medición, el análisis y la evaluación son críticos para la evaluación del desempeño del sistema de gestión de la seguridad de la información SGSI.

El objetivo primario de estos términos es establecer un marco para medir el desempeño tanto cualitativo como cuantitativo de un SGSI de forma que podamos obtener la información de en qué grado estamos cumpliendo los objetivos del SGSI

Finalmente la medida del desempeño a través de un análisis y evaluación nos conduce a un sistema objetivo de obtención de medidas de mejora que conduzcan a un sistema que se supera a si mismo con el tiempo: La mejora continúa de la seguridad de la información

En toda planificación de un SGSI se debería determinar cómo monitorear, medir, analizar y luego evaluar los procesos de la seguridad de la información y sus resultados.

Se determinará que medir, con que método, cuales son los parámetros y con qué método o formula realizaremos el análisis y evaluación de lo que hemos medido.

METODOS DE MEDICION

Los métodos deben definir qué actividades son necesarias para garantizar resultados válidos de monitoreo y mediciones.

Los métodos deben definir las etapas y los intervalos en el proceso cuando deben realizarse las actividades de monitoreo y mediciones.

Los métodos deben definirse como se deben analizar y evaluar los resultados del monitoreo y la medición.

Los resultados tienen que ver con la evaluación del desempeño y los objetivos del SGSI.

ACLARANDO DIFERENCIAS ENTRE LOS DISTINTOS TERMINOS Y DEFINICIONES