6.1 Acciones para tratar riesgos y oportunidades

Introducción

El concepto de acción preventiva establecida en anteriores versiones de la norma necesitaba de una visión más amplia que cubriera las expectativas de un sistema de gestión acorde con la evolución de las situaciones cada vez más complicadas derivadas de las nuevas situaciones de riesgos y amenazas para la seguridad de la información.

Las acciones para tratar riesgos y oportunidades introducen nuevos conceptos para un análisis sistemático de las amenazas y el establecimiento de acciones para abordar no solo los riesgos sino también las oportunidades que estas plantean, Resumiendo se trata de una ampliación de la perspectiva del concepto más simple de "acción preventiva" establecida en la norma anterior ISO 27001: 2005.

La identificación de los riesgos y oportunidades que afectan al contexto de la organización lo hemos visto en el apartado correspondiente de la norma Sección 4 el contexto de la organización donde se determinan en base a las necesidades y expectativas de las partes interesadas en relación a la seguridad de la información.

Esta evaluación de riesgos esta y oportunidades está en sintonía tanto con el logro los resultados esperados como con la prevención o mitigación de las consecuencias no deseadas, siempre con el objetivo final de conseguir la mejora continua. La mejora continua se consigue integrando dentro del SGSI las actividades de evaluación y medición de la efectividad de sus acciones.

Evaluación de riesgos de seguridad de la información

Ya hemos determinado que la base para las acciones para abordar los riesgos y oportunidades es la evaluación de riesgos para la seguridad de la información. Este proceso debe adoptarse por las organizaciones dentro del núcleo del SGSI teniendo en cuenta:

- La identificación de los riesgos de seguridad de la información

- Los criterios de aceptación de riesgos

- Los criterios para realizar la evaluación de riesgos de forma que los resultados obtenidos sean consistentes, válidos y evaluables.

- Que se mantiene información documentada que acredite como se realiza el proceso y sus resultados

¿Cómo se evalúa el riesgo?

No hemos de perder de vista que evaluar o administrar el riesgo no es otra cosa que proteger la misión y activos de una organización. Esto quiere decir que la evaluación de riesgos no es una cuestión meramente técnica sino que requiere una visión de gestión de riesgos. Por tanto el tema técnico está supeditado a la comprensión de los riesgos específicos de forma que el propietario del activo puede establecer las protecciones o controles adecuados y adaptados al valor que tiene el activo para la organización

El riesgo nunca puede reducirse a cero

Ninguna organización tiene recursos ilimitados por lo que deberemos priorizar los recursos dedicados a mitigar los riesgos siendo conscientes de que deberemos también priorizar y comprender la magnitud de cada riesgo de forma que podamos aplicar los controles adecuados

El riesgo se evalúa mediante la identificación de amenazas y vulnerabilidades, y luego se determina la probabilidad y el impacto de cada riesgo. Parece sencillo, ¿verdad? Desafortunadamente, la evaluación de riesgos es una tarea compleja, generalmente basada en información imperfecta.

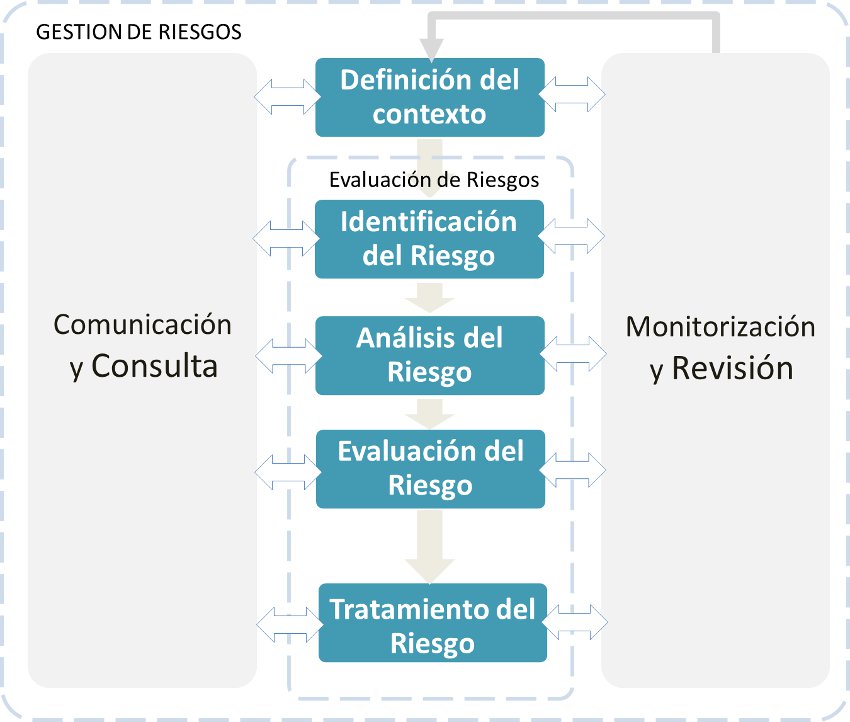

Proceso de evaluación de riesgos

El proceso de evaluación de riesgos está diseñado para permitir a las organizaciones identificar, analizar y evaluar sistemáticamente los riesgos de seguridad de la información asociados con un sistema o servicio de información junto con los controles necesarios para gestionarlos. La siguiente figura presenta el ciclo de vida de la gestión de riesgos.

Como vemos el proceso tiene como inicio la evaluación del contexto como punto de partida. Esto garantiza que los riesgos se toman a partir de las necesidades reales de las partes interesadas en relación a la Seguridad de la Información

El resultado del proceso de evaluación de riesgos será una valiosa información con los riesgos de seguridad de la información asociados con los sistemas o servicios de información que además tenga en cuenta el contexto comercial de la organización.

Dentro del proceso de identificación de riesgos deberíamos determinar los activos de información y sus riesgos.

Además de las indicaciones que podemos encontrar en nuestra GUIA DE IMPLANTACION DEL SGSI le aconsejamos no pasar por alto el definir cosas como:

- Clasificación de la información:

a la información almacenada, procesada y transmitida por el sistema de información se le debe asignar una clasificación basada en el nivel de Seguridad que necesita. - Procesos empresariales admitidos:

los procesos y objetivos empresariales respaldados por el sistema de información. Esto debe incluir cualquier proceso secundario, dependiente o de apoyo. - Usuarios del sistema:

los diferentes tipos de usuarios del sistema de información. Esto debe incluir el nivel de privilegios que requieren para realizar sus tareas o para utilizar el sistema. Los usuarios pueden incluir usuarios comerciales, personal de soporte de operaciones y usuarios externos de servicios tales como miembros del público o personal de otra agencia. - Requisitos de seguridad:

los requisitos de confidencialidad, integridad, disponibilidad y privacidad del sistema, junto con la legislación vigente que deben cumplir. - Prioridades de protección de la información:

la prioridad del propietario de la empresa respecto de la confidencialidad, integridad, disponibilidad y privacidad de la información almacenada, procesada o transmitida por el sistema de información.

Perfil de seguridad

Suele ser útil realizar identificar los atributos del sistema de información en relación a la seguridad de la información. Es lo que se denomina un perfil de seguridad que puede tener en cuenta:

- Arquitectura Del Sistema:

Identifique las distintas áreas de seguridad donde se ubican los componentes del sistema, las interfaces del sistema y los flujos de información (es decir, dónde y cómo se almacenan, transmiten y procesan los datos). - Componentes del sistema:

Identifique los componentes hardware y software que componen el sistema de información. Esto debe incluir todos los componentes directos e indirectos, incluidos servidores, routers, firewalls, sistemas operativos, aplicaciones y bases de datos etc

Identificación de riesgos

Para gestionar el riesgo, es necesario identificar las amenazas potenciales para los sistemas de información.

Se trata de identificar para cada activo o sistema de información si existe algún riesgo que pueda afectar adversamente la confidencialidad, integridad o disponibilidad de la información y, por lo tanto, afectar los objetivos comerciales. Generalmente consisten en una amenaza que explota una vulnerabilidad que provoca un resultado indeseable. Este enfoque puede garantizar que se consideren todas las posibles amenazas para el sistema de información, mientras se asegura que solo se evalúen realmente las que sean aplicables.

Al identificar el riesgo, es importante describirlo claramente para que pueda evaluarse y evaluarse. Por ejemplo, evaluar la probabilidad y el impacto de un riesgo declarado como: "El phishing puede ocurrir" es difícil, si no imposible. Sin embargo, evaluar el mismo riesgo indica: "Un empleado no respeta las políticas de uso de correo electrónico (Amenaza) que resulta en un ataque de pishing con pérdidas financieras y daños a la reputación, ya que los procesos de detección de malas conductas en el uso de email no son sólidos (Vulnerabilidad)" es más sencillo.

(Evento incierto) ocurre, lo que lleva a (efecto en los objetivos), como resultado de (causa definida).

Factores de Riesgos

Después de definir el riesgo sería conveniente dar un repaso a los posibles factores de riesgo como un elemento que luego puede ayudarnos en la selección de los controles de riesgo. Por ejemplo “Internet” por si solo puede ser un factor de riesgo en el momento en que un sistema de información puede ser accedido desde las redes públicas.

Ejemplos de factores de Riesgos:

- Conexión a Internet de redes o sistemas informáticos

- Sistemas con alto grado de posibilidad de ataques hacker

- Sistemas difíciles de actualizar con parches de seguridad

- Sistemas de contraseñas difíciles de cambiar o gestionar

- Etc.

Efecto del Riesgo

Otro apunte a tener en cuenta dentro de la identificación de riesgos podría ser tener en cuenta las consecuencias del riesgo o lo que es lo mismo, el posible efecto sobre los activos o sistemas de información. Estas consecuencias deben ser expresadas en términos comerciales y no técnicos. Por ejemplo:

- Daño reputacional a la organización;

- La información de CONFIANZA se divulga a una parte no autorizada;

- Incumplimiento de la Ley de protección de datos RGPD ;

- La prestación de servicios se ve afectada debido a una pérdida de productividad;

- Pérdida de confianza en el servicio por parte de los principales interesados.

- Etc.

Análisis de riesgo

Una vez que se han identificado los riesgos relevantes, se debe clasificar mediante una evaluación de la probabilidad de ocurrencia y el nivel del impacto. Normalmente, la probabilidad y el impacto de una eventualidad de riesgo se califican utilizando una escala cualitativa.

- Evaluación de impacto

Es utilizar la declaración de impacto con la calificación más alta para determinar la calificación de impacto de un riesgo. - Evaluación de probabilidad

Evalúe la probabilidad de que se produzca un riesgo - Calificación de riesgo

La calificación de riesgo se evalúa utilizando una matriz de riesgo. - Identificación y evaluación de los controles

Los controles pueden reducir el riesgo al reducir la probabilidad de un evento, el impacto o ambos. La evaluación del efecto que el control tiene sobre el riesgo general lleva a determinar la calificación del riesgo residual. Normalmente, los controles preventivos y disuasorios reducen la probabilidad de que ocurra un riesgo, mientras que los controles detectives y correctivos reducen el impacto en caso de que ocurra.

Tipos de controles

En general los tipos de controles para reducir o minimizar los riesgos para la seguridad de la información son:

- Controles disuasorios: pretenden desalentar a un atacante potencial.

- Controles preventivos: tienen la intención de minimizar la probabilidad de que ocurra un incidente.

- Controles de detección: tienen la intención de identificar cuándo ocurrió un incidente.

- Controles correctivos : están destinados a reparar los componentes del sistema de información después de que se haya producido un incidente

Evaluación de riesgos

Una vez que se haya completado el análisis de riesgo, deberemos evaluar los riesgos residuales en función de los niveles de tolerancia al riesgo de la organización.

La evaluación de riesgos busca ayudar al propietario de la empresa a tomar decisiones sobre los riesgos que deben tratarse y la prioridad para implementar una respuesta de riesgo

Para obtener más información sobre este tema

Tratamiento de riesgos de seguridad de la información.

El tratamiento de los riesgos se realiza mediante una selección de controles que son las opciones que tenemos para efectuar esta tarea de reducir o minimizar los riesgos encontrados. Los controles para el tratamiento de los riesgos se seleccionan desde el ANEXO A de la norma aunque no debemos limitarnos a estos controles si necesitamos aplicar otros distintos.

Este proceso de selección de controles se denomina Declaración de Aplicabilidad que es donde definimos que tipo de controles son aplicables según los riesgos y amenazas identificados

Así pues el principal resultado del proceso de tratamiento de riesgos seria

- La declaración de aplicabilidad,

- El plan de tratamiento de riesgos

El plan de tratamiento de riesgos debe ser aprobado por el propietario del activo de información afectado y por supuesto dee mantenerse información documentada al respecto tanto del plan como del propietario del riesgo

El plan de tratamiento de riesgos tiene en cuenta las distintas opciones como son:

6.2 Objetivos de seguridad de la información y planes para alcanzarlos.

Un plan de tratamiento de riesgos siempre debe fijar una serie de objetivos medibles para la seguridad de la información

Estos objetivos se deben coordinar y reflejar los objetivos establecidos a través de la política del SGSI

COMUNICACION

Los objetivos de seguridad de la información no solo deben establecerse sino además, comunicarse a los niveles apropiados y a las funciones que necesiten estar informadas y en conocimiento de ellos.

Los objetivos se plantean en base a los resultados de la evaluación de riesgos y tratamiento de riesgos y reflejan la medida en la que se alcanzan los niveles de protección de los activos que determinan finalmente la eficacia de los controles para la seguridad de la información.

Los objetivos de la seguridad de la información no son nada más que lo que se debe hacer para tratar los riesgos de la seguridad de la información y deben definirse con un

- Qué recursos se requieren para lograrlos

- Quién es responsable de los objetivos

- Cómo se evalúan los resultados, para asegurar que los objetivos se están logrando y se pueden actualizar cuando las circunstancias lo requieren.

- Se documente todo lo anterior y además

- En que consiste el objetivo

- EL seguimiento periódico y la medición establecida para evaluar cómo se cumplen o alcanzan los objetivos