La fase de implementación del Sistema tiene como base la identificación de los controles de seguridad que hemos determinado en los capítulos anteriores, sobre todo en la identificación del contexto de la organización, el análisis y evaluación de riesgos y en la determinación del alcance o aplicabilidad del SGSI.

Es la hora de diseñar nuestros procesos de seguridad integrándolos en los procesos de nuestra organización tomando en cuenta los hallazgos identificados y los controles para mitigar los riesgos que deberemos poner en funcionamiento para garantizar niveles aceptables en la confidencialidad, integridad y disponibilidad de la información.

Criterios para agrupar y ordenar los procesos de Seguridad

Una buena recomendación

Contar con un método para clasificar y priorizar los proyectos de la seguridad de la información puede ser muy útil a la hora de abordar las medidas de para la seguridad de la información a abordar y que hemos identificado en los pasos anteriores.

Esto puede aclararnos el orden en que debemos acometer las distintas tareas así como su mejor integración en los procesos ya existentes.

Para desarrollar este punto podría ser útil recopilar todos los proyectos sobre la seguridad en una tabla donde podamos recopilar información del tipo

Dimensión Del Proyecto:

- Controles de Gestión:

En este grupo estarán aquellos que afectan organización de la empresa en cuanto a su estructura y métodos de trabajo, las responsabilidades sobre la seguridad de la información, las instrucciones de uso de dispositivos etc. - Controles Técnicos:

Aquellos controles que tienen en cuenta más que nada factores tecnológicos como las medidas de seguridad sobre software de protección para el correo electrónico o medidas para proteger las comunicaciones o accesos externos (firewalls etc.) - Controles Operacionales:

Nos referimos a las medidas que tienden a eliminar o minimizar los riesgos en la seguridad de la información mediante directrices sobre tareas peligrosas etc. Programas de formación para garantizar el buen entendimiento de las medidas de seguridad y la sensibilización de los empleados. - Controles de cumplimiento:

Proyectos para incorporar o mejorar el cumplimiento y adaptación de las actividades realizadas con las regulaciones del sector y gubernamentales en relación la seguridad de la información.

Recursos necesarios:

- Coste económico: Aquí podemos clasificar los proyectos identificando aquellos que tienen un menor coste de implementación, los asumibles sin un impacto significativo en los presupuestos de la empresa y aquellos que se salen de lo presupuestado y necesitan un estudio financiero para ser llevados a cabo.

Los proyectos que no son asumibles económicamente se supone que han sido ya filtrados en pasos anteriores y se han estudiado las medidas alternativas.

- Planificación temporal: Aquí podemos identificar aquellos proyectos que son urgentes de los que no lo son. También podemos determinar la necesidad de tiempo para afrontar el proyecto así como fechas límite para su ejecución.

- Recursos Humanos y materiales evaluando la necesidad de recursos de cada proyecto podremos determinar qué proyectos podemos afrontar con recursos propios tanto humanos como materiales y cuales necesitan ser subcontratados.

Una buena recomendación

Determine que clasificación de controles de seguridad es más adecuada para su organización ya que estas recomendaciones pueden reducirse o ampliarse de acuerdo a sus necesidades

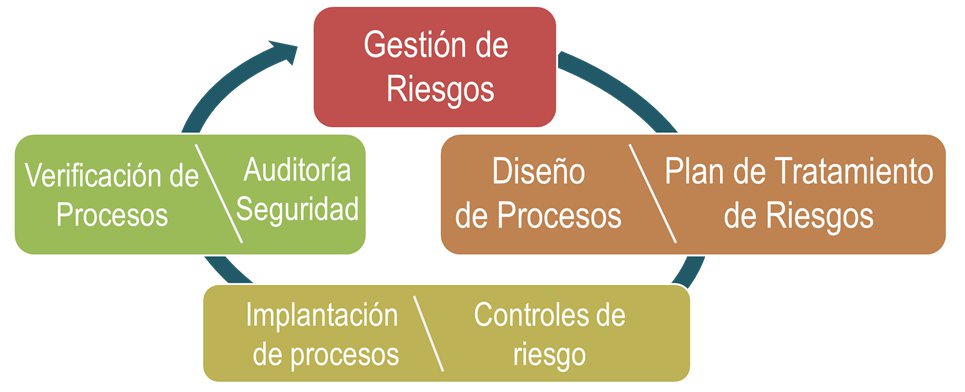

EL PROCESO DE LA SEGURIDAD

La seguridad de la información es un proceso cíclico que nos permite garantizar la mejora continua. Objetivo de fondo de cualquier sistema de Gestión, No se trata de conseguir en una primera fase atacar frontalmente todos los requisitos de la seguridad de la información para luego quedarnos estancados, sino de conseguir progresivamente una mejora de nuestros procesos de acuerdo a las posibilidades y necesidades de una organización

Para ello la Seguridad se plantea como un proceso que se encuentra continuamente en revisión para la mejora.

En el siguiente diagrama mostramos una representación de como se ha de entender esto en el nivel de procesos de seguridad y establecimiento de controles.

PROCESOS DE SEGURIDAD

Los procesos de seguridad podemos sacarlos de los propuestos en el anexo A de la norma ISO 27001

Procesos de seguridad Norma ISO 27001

El proceso de la seguridad de la información

RESPONSABILIDADES DE LA SEGURIDAD DE LA INFORMACION

La asignación de tareas y responsabilidades es fundamental para desarrollar un plan de tratamiento de riesgos y en la implementación de los controles y procesos de seguridad

Este apartado está directamente relacionado con las tareas comunes a todos los procesos de seguridad a las cuales deberemos asignar un responsable:

- Establecer los objetivos de las medidas de seguridad

- Hacer efectivas las medidas organizativas

- Implantar y ejecutar las tareas técnicas planificadas.

- Supervisar las actividades

- Recabar y analizar la información de los indicadores.

- La detección y notificación de las incidencias

OBJETIVOS MEDIBLES

Crear objetivos mensurables es un requisito del Estándar 27001 que nos conduce a establecer dentro de cada proceso de seguridad los parámetros dentro de los cuales vamos a evaluar tanto su nivel de implantación como finalmente los resultados de cada control.

El establecimiento criterios de evaluación y medición claras y concisas nos permitirán:

- Comunicar los objetivos al personal

- Planificar su implementación

- Medir la eficacia de los controles adoptados

- Implementar cambios a medida que surgen problemas

- Proponer mejoras y cambios en la gestión de riesgos para mejorar el sistema SGSI

ESTABLECIENDO INDICADORES DE PROCESOS

Conviene definir una o varios modelos o plantillas para recolectar los datos de privadas del proceso de implantación de los controles o medidas de seguridad derivadas del análisis de tratamiento de riesgos.

Vamos a ver con un ejemplo práctico los criterios de medición a considerar para un tipo de control de seguridad de la información.

CASO PRACTICO:

1 Descripción del control:

Aquí deberemos especificar el objetivo que se persigue o la métrica que se persigue a alto nivel.

Ejemplo:

- Mejorar la cobertura de defensas online: Antivirus, Antispyware, Firewall, etc.

Descripción del control

Se trata de medidas de protección de nuestra empresa contra las amenazas más básicas a la seguridad de la información.

El objetivo de cobertura de dispositivos con las herramientas de seguridad (firewall, antivirus etc.) debe estar en el rango entre el 94 por ciento y el 98 por ciento

2 Criterios de medición.

Deberemos determinar el método o la forma de evaluar las cualidades que hemos definido

- Mejorar la cobertura de defensas online: Antivirus, Antispyware, Firewall, etc.

Criterio de medida

En el caso ejemplo que nos hemos puesto el criterio para medir este objetivo de seguridad se establece en el porcentaje de dispositivos controlados o bajo las herramientas de protección estableciéndose las IPs de los dispositivos como identificativo en los escaneos periódicos de la red para verificar su protección.

3 Valores indicativos o metas

Determine los valores aceptables de los criterios de medida que se deben tener en cuenta a la hora de evaluar los resultados de las distintas mediciones. Establezca criterios de tolerancias para los valores. Veamos nuestro ejemplo

- Mejorar la cobertura de defensas online: Antivirus, Antispyware, Firewall, etc.

Valores indicativos o metas

Se establece como valores aceptables entre el 94 por ciento y el 98 por ciento de los dispositivos

- Si los valores en un periodo de medición bajan del 90% debe establecerse un análisis causal y un plan de acción para atajar el problema

- Si el valor promedio dentro de límites aceptables baja en un periodo de medición más de 4 puntos porcentuales (p. ejemplo en un periodo 1 tenemos 96% y en el siguiente 91%) deberemos estudiar una revisión de los protocolos de necesite protocolos para introducir dispositivos en la red o una mejora en la forma de instalar las defensas en los dispositivos.

4 Forma de cálculo para evaluar resultados

Establezca un criterio para el cálculo de los resultados de forma que pueda aplicar una formula sobre los parámetros a medir si es necesario para obtener resultados conforme a un criterio establecido

En nuestro caso de ejemplo tendremos que:

Pf -> Porcentaje de dispositivos protegidos por Firewall = (Número total de dispositivos incluidos en el firewall / Número total de dispositivos escaneados)

Pa-> Porcentaje de dispositivos protegidos por Antivirus = (Número total de dispositivos incluidos en el Antivirus / Número total de dispositivos escaneados)

Pfinal = (media ponderada) ( Pf, Pa … Pn)

5 Periodicidad/frecuencia de las medidas

Establezca un criterio definido para la frecuencia o intervalos temporales para la realización de las medidas: (diario, semanal, trimestral, semestral)

En nuestro caso de ejemplo estableceremos un criterio de escaneo trimestral de vulnerabilidades dentro del cual se realizaran estas medidas

6 Anotaciones y recogida de datos

Se establecerá un registro de datos donde se anotaran las medidas realizadas periódicamente y se guardaran en el soporte que se considere conveniente.

El formato de este registro recogerá la información necesaria para poder ser interpretada correctamente añadiendo los campos que se considere conveniente considerando al menos la fecha en que se ha realizado la medición

IMPLEMENTACION DEL PROCESO

Cuando el proceso se definido, se ha planificado, se han definido responsables, se encuentra integrado dentro de los procesos de la empresa y finalmente tenemos un periodo significativo de toma de datos para valorar la efectividad del proceso podemos decir que hemos pasado la primera fase de implantación.

Si esto lo escalamos a los demás procesos podremos determinar en qué grado hemos implantado el Sistema de gestión tal como vimos en la fase 1 (Link a la fase 1 #análisis de cumplimiento)