Que es un análisis de brechas GAP en ISO 27001

DEFINICION DE Análisis de brechas GAP

Un análisis de brechas GAP es un método para evaluar las diferencias de rendimiento entre los sistemas de información de una empresa o las aplicaciones de software para determinar si se cumplen los requisitos del negocio y, de no ser así, qué pasos se deben tomar para garantizar que se cumplan con éxito. Gap se refiere al espacio entre "donde estamos" (el presente) y "donde queremos estar" (el objetivo a alcanzar). Un análisis de deficiencias también puede denominarse análisis de necesidades, permitiéndonos determinar lo que nos falta y los recursos necesarios para alcanzar los objetivos.

Un análisis de brechas GAP o análisis de deficiencias consiste por tanto, en un análisis de cumplimiento tanto con los requisitos de la norma ISO 27001 como de sus controles.

Se trata pues de algo similar a una auditoria inicial por la que podemos tener una idea del GRADO DE IMPLANTACION de la norma eso 27001 en nuestra organización que nos puede servir para un doble objetivo

- Establecer el punto de partida para implementar la norma y evaluar el esfuerzo necesario así como tener una herramienta fiable para elaborar un plan de implementación de ISO 27001

- Mantener una herramienta de evaluación del grado de implantación de la norma durante el proceso de implantación y evaluar el grado de avance del proyecto

Análisis de Riesgos Vs Análisis de brechas GAP - ANALYSIS

No debemos confundir un análisis de cumplimiento de requisitos y controles de la norma ISO 27001 con un análisis de riesgos.

El análisis de cumplimiento identifica que requisitos y controles incluidos en la norma tenemos implementados en la organización y en qué grado.

Por otro lado, un análisis de riesgos nos ofrece como resultado, los controles de la seguridad de la información que realmente necesitamos implementar. En otras palabras, un análisis de riesgos establece la justificación de los controles que debemos implementar para la seguridad de la información.

Cuando realizar un análisis de deficiencias o análisis de brechas GAP

Dependiendo del tamaño y alcance de nuestro proyecto podremos realizar el análisis de brechas antes de comenzar la implementación de la norma con el objetivo de evaluar la situación inicial y planificar los recursos necesarios para el proyecto

En anteriores ediciones de la norma el análisis GAP era de utilidad a la hora de la elaboración de la declaración de aplicabilidad. Sin embargo, en la versión actual ISO 27001:2013 necesitaremos previamente realizar un análisis de riesgos para determinar el alcance real de los controles a implementar por lo que:

Una buena recomendación

Para obtener un informe de auditoría inicial sobre el cumplimiento de la norma podremos realizar un análisis de brechas o deficiencias GAP antes de iniciar el proyecto aplicado a los requisitos genéricos de la norma.

Basado en un análisis de riesgos podremos mediante el análisis de cumplimiento de los controles, obtener el informe para establecer el plan de aplicación de los mismos y su estado de cumplimiento, además de ayudarnos en la elaboración de la Declaración de Aplicabilidad.

Como realizar un análisis de brechas GAP sobre la seguridad de la Información

Para la realización del análisis de deficiencias GAP puede ser aconsejable utilizar un modelo de madurez para la evaluación del cumplimiento. Los modelos de madurez más comunes tales como NIST, CITI-ISEM, COBOT, SSE / CM y CERT / CSO nos proponen un modelo de 5 a 6 niveles de madurez o de cumplimiento.

Estos modelos de madurez comúnmente utilizados como herramientas para la gestión de servicios TI y se utilizan para evaluar qué tan bien se desarrollan los procesos de gestión con respecto a los controles internos.

Este modelo se adapta de forma perfecta para establecer un modelo de auditoría que nos permita medir su nivel de madurez actual respecto a los requisitos de un estándar específico, en este caso ISO27001.

Como resultado el análisis de deficiencias GAP nos revelara las mejoras prácticas a los controles internos del sistema de Gestión de la Seguridad de la Información.

Los niveles de madurez no son un objetivo, sino más bien son un medio para evaluar la adecuación de los controles internos respecto a los objetivos del sistema de gestión

Dentro de las ventajas de realizar un análisis de deficiencias mediante un modelo de niveles de madurez podemos enumerar:

- 1. Proporciona el modelo para un programa de seguridad completo.

- 2. Proporciona la información adecuada a la gerencia del orden en el cual implementar los controles de seguridad

- 3. Conduce hacia el uso de estándares de mejores prácticas (en nuestro caso el ISO 27001).

En este modelo podremos evaluar tanto la existencia o no existencia como el grado de implantación de los 11 controles (dominios) que comprenden el ISO27001.

NIVELES DE MADUREZ

Como primer paso tomaremos en cuenta los niveles de madurez:

- No existencia (Nivel 0): no hay reconocimiento de la necesidad del control o requisito

- Ad-hoc (Nivel 1): existe cierto reconocimiento de la necesidad de control interno o requisito. Se aplica para algún problema o tarea específica, no generalizable

- Ejecutado (Nivel 2): los controles existen pero no están documentados

- Definido (Nivel 3): los controles están en su lugar y están documentados adecuadamente.

- Manipulable y medible (Nivel 4): Existe un control interno sobre la aplicación de controles y cumplimiento de requisito.

- Optimizado (5): Existe un control interno y continúo sobre la aplicación de controles y cumplimiento de requisitos. Se mide la eficacia de los controles estableciendo objetivos de mejora.

NIVEL DE CUMPLIMIENTO

Para llevarlo a cabo podemos usar una lista de preguntas para obtener el nivel de cumplimiento de la organización bajo diferentes escenarios de acuerdo a los niveles de madurez definidos. Esto nos permitirá establecer un nivel de madurez para cada uno de los 11 controles.

Esto lo podemos resolver diseñando las preguntas usando los controles estándar ISO27001 y determinar cuidadosamente y obtener sus valores de madurez.

Aquí les dejamos un ejemplo de cuestionario para los distintos requisitos y controles de la norma ISO 27001

TEST EJEMPLO DE CUMPLIMIENTO NORMATIVO ISO 27001

| 4.- La Organización y su Contexto | |

| 4.1 | Entendiendo la Organización y su contexto |

| 1 |

¿Están identificados los objetivos del SGS Sistema de Gestión de la Seguridad de la Información? |

| 2 |

¿Se han identificado las cuestiones internas y externas relacionadas con la Seguridad de la Información? |

| 3 |

¿Se han identificado como las partes internas y externas pueden suponer amenazas o riesgos para la seguridad de la Información? |

| 4.2 | Expectativas de las partes interesadas |

| 1 |

¿Se han identificado las partes interesadas? |

| 2 |

¿Existe un listado de requisitos sobre Seguridad de la Información de las partes interesadas? |

| 3 |

¿Existe un listado de requisitos sobre Seguridad de la Información referente a reglamentos, requisitos legales y requisitos contractuales? |

| 4.3 | Alcance del SGSI |

| 1 |

¿Se ha determinado el alcance del SGS y se conserva información documentada? |

| 4.4 | SGS Sistema de Gestión de la Seguridad de la información |

| 1 |

¿El sistema de Gestión de Seguridad de la información SGSI está establecido, implementado y se revisa de forma planificada considerando oportunidades de mejora? |

| 5.- Liderazgo | |

| 5.1 | Liderazgo y compromiso |

| 1 |

¿Se han establecido objetivos de la Seguridad de la Información acordes con los objetivos del negocio? |

| 2 |

¿La dirección provee de los recursos materiales y humanos necesarios para el cumplimiento de los objetivos del SGSI? |

| 3 |

¿La dirección revisa directamente la eficacia del SGSI para garantizar que se cumplen los objetivos del SGSI? |

| 5.2 | Política de la Seguridad de la Información |

| 1 |

¿Se ha definido una Política de la Seguridad de la Información? |

| 2 |

¿Se ha establecido un marco que permita el establecimiento de objetivos? |

| 3 |

¿Se ha comunicado la política de la Seguridad de la información a las partes interesadas y a toda la empresa? |

| 4 |

¿Se mantiene información documentada de la política del SGSI y de sus objetivos? |

| 5.3 | Roles y Responsabilidades |

| 1 |

¿Se han asignado las responsabilidades y autoridades sobre la Seguridad de la Información? |

| 2 |

¿Se han comunicado convenientemente las responsabilidades y autoridades para la Seguridad de la Información? |

| 6.- Planificación | |

| 6.1 | Tratamiento de Riesgos y Oportunidades |

| 1 |

¿El plan para abordar riesgos y oportunidades considera las expectativas de las partes interesadas en relación a la Seguridad de la Información? |

| 2 |

¿Se identifican y analizan los riesgos mediante un método de evaluación y aceptación de riesgos? |

| 3 |

¿Se ha definido un proceso de tratamiento de riesgos? |

| 4 |

¿Se han establecido criterios para elaborar una declaración de aplicabilidad? |

| 5 |

¿Se mantiene información documentada de los puntos anteriores? |

| 6.2 | Planificación para consecución de objetivos |

| 1 |

¿Se han establecido objetivos de la Seguridad de la Información medibles y acordes a los objetivos del negocio? |

| 2 |

¿Los objetivos de la Seguridad de la Información están planificados mediante?

|

| 3 |

¿Se han integrado los objetivos de la Seguridad de la Información en los procesos de la organización teniendo en cuenta las funciones principales dentro de la Organización? |

| 7.- Soporte | |

| 7.1 | Recursos |

| 1 |

¿Se identifican y asignan los recursos necesarios para el SGSI? |

| 7.2 | Competencia |

| 1 |

¿Se evalúa la competencia en materias de Seguridad de la Información para personas que efectúan tareas que puedan afectar a la seguridad? |

| 2 |

¿Se mantiene información actualizada sobre la competencia del personal? |

| 7.3 | Concienciación |

| 1 |

¿El personal está involucrado y es consciente de su papel en la Seguridad de la Información? |

| 2 | ¿Existe conciencia de los daños que se pueden producir de no seguir las pautas de la Seguridad de la Información? |

| 7.4 | Comunicación |

| 1 |

¿Se comunica la política de la Seguridad de la Información con las responsabilidades de cada uno? |

| 2 | ¿Existe un proceso para comunicar las deficiencias o malas prácticas en la seguridad de la Información? |

| 7.5 | SGS Sistema de Gestión de la Seguridad de la información |

| 1 |

¿Se dispone de la documentación requerida por la norma más la requerida por la organización incluyendo?

|

| 2 | ¿Existe un control documental donde se verifica?

-Quien publica el documento -Quien lo autoriza y como se revisan -Formatos y Soportes de publicación -Su almacenamiento y protección |

| 3 | ¿Se controlan los documentos de origen externo? |

| 8.- Operación | |

| 8.1 | Control Operacional |

| 1 |

¿Los procesos de seguridad de la Información están documentados para controlar que se realizan según lo planificado? |

| 2 |

¿Existe un proceso para evaluar los riesgos en la Seguridad de la Información antes de realizar cambios en el Sistema de Gestión o procesos de Seguridad? |

| 3 |

¿Se establecen medidas y planes para mitigar los riesgos en la Seguridad de la Información ante cambios realizados? |

| 4 |

¿Se identifican y controlan los procesos externalizados en cuanto a los riesgos para la Seguridad de la Información? |

| 8.2 | Análisis de riesgos de la Seguridad de la Información |

| 1 |

¿Se ha establecido un proceso documentado de análisis y evaluación de riesgos para la Seguridad de la Información donde se identifique?

|

| 8.3 | Tratamiento de riesgos de la Seguridad de la Información |

| 1 |

¿Se ha implementado un plan de tratamiento de riesgos dónde?

|

| 2 |

¿Se identifican todos los controles necesarios para mitigar el riesgo justificando su aplicación? |

| 3 |

¿Se documenta el nivel de aplicación de todos los controles a aplicar? |

| 9.- Evaluación del desempeño | |

| 9.1 | Seguimiento y medición |

| 1 |

¿Se ha establecido un proceso continuo de monitoreo de los aspectos clave de la seguridad de la información teniendo en cuenta los controles para la seguridad de la información? |

| 2 |

¿Se ha establecido un proceso documentado para evaluar los resultados de las mediciones y de que estos resultados son tomados en cuenta por los responsables tanto de los procesos como de la Seguridad de la Información? |

| 9.2 | Expectativas de las partes interesadas |

| 1 |

¿Se ha establecido una programación de Auditorías Internas y asignado responsables? |

| 2 |

¿Se ha definido el alcance y los requisitos para el informe de auditoría? |

| 3 |

¿Se consideran acciones correctivas y propuestas de cambio en los informes de auditoría? |

| 9.3 | Informe de Revisión por la Dirección |

| 1 |

¿Existe una programación para los informes de la dirección y existe constancia de su realización periódica? |

| 2 |

¿Se documentan los resultados de los informes y la dirección se implica tanto en su conocimiento como en la toma de decisiones sobre los aspectos cruciales para el SGSI? |

| 10.- Mejora | |

| 10.1 | No Conformidades y acciones correctivas |

| 1 |

¿Existe un procedimiento documentado para identificar y registrar las no conformidades y su tratamiento? |

| 2 |

¿Dentro de las acciones correctivas existe una diferenciación entre acciones correctivas sobre la no conformidad y sobre las causas de la misma? |

| 10.2 | Mejora continua |

| 1 |

¿Existe un proceso para garantizar la mejora continua del SGSI identificando las oportunidades de mejora? |

TEST EJEMPLO DE CUMPLIMIENTO CONTROLES ANEXO A ISO 27001

| A5.- Políticas de Seguridad de la Información | |

| A5.1 | Dirección de gestión para la seguridad de la información |

| 1 |

¿La dirección ha publicado y aprobado las políticas sobre la Seguridad de la Información acordar con los requisitos del negocio? |

| 2 |

¿Existe un proceso planificado y verificable de revisión de las políticas de Seguridad de la información? |

| A6.- Organización de la Seguridad de la Información | |

| A6.1 | |

| 1 |

¿Se han asignado y definido las responsabilidades sobre la seguridad de la Información en las distintas tareas o actividades de la organización? |

| 2 |

¿Se han segregado las diversas áreas de responsabilidad sobre la Seguridad de la Información para evitar usos o accesos indebidos? |

| 3 |

¿Existe un proceso definido para contactar con las autoridades competentes ante incidentes relacionados con la Seguridad de la Información? |

| 4 |

¿Existen medios y se han establecido contactos con grupos de interés y asociaciones relacionadas con la seguridad de la información para mantenerse actualizado en noticias e información sobre Seguridad? |

| 5 |

¿Existen requisitos para afrontar cuestiones sobre la seguridad de la información en la gestión de proyectos de la organización? |

| A6.2 | Dispositivos Móviles y Teletrabajo |

| 1 |

¿Se consideran requisitos especiales para la Seguridad de la Información en la utilización de dispositivos móviles? |

| 2 |

¿Se aplican los criterios de Seguridad para los accesos de teletrabajo? |

| A7.- Seguridad en los Recursos Humanos | |

| A7.1 | Antes de contratar a un empleado |

| 1 |

¿Se investigan los antecedentes de los candidatos?

|

| 2 | ¿Se incluyen cláusulas relativas a la Seguridad de la Información en los contratos de trabajo? |

| A7.2 | Durante el contrato |

| 1 |

¿El cumplimiento de las responsabilidades sobre la Seguridad de la Información es exigida de forma activa a empleados y contratistas? |

| 2 |

¿Existen procesos de información, formación y sensibilización sobre las responsabilidades sobre la Seguridad de la Información? |

| 3 |

¿Existe un plan disciplinario donde se comunica a los empleados y contratistas las consecuencias de los incumplimientos sobre las políticas de la Seguridad de la Información? |

| A7.3 | Terminación del contrato |

| 1 |

¿Existe un procedimiento para garantizar la Seguridad de la Información en los cambios de empleo, puesto de trabajo o al finalizar un contrato? |

| 2 |

¿Se definen responsabilidades sobre la Seguridad de la información que se extiendan más allá de la finalización de un contrato como por ejemplo cuestiones relativas a la confidencialidad de la Información? |

| A8.- Gestión de Activos | |

| A8.1 | Responsabilidad sobre los Activos |

| 1 |

¿Se ha realizado un inventarios de activos que dan soporte al negocio y de Información? |

| 2 |

¿Se ha identificado al responsable de cada activo en cuanto a su seguridad? |

| 3 |

¿Se han establecido normas para el uso de activos en relación a su seguridad? |

| 4 |

¿Existe un procedimiento para la devolución de activos cedidos a terceras partes o a la finalización de un puesto de trabajo o contrato? |

| A8.2 | Clasificación de la Información |

| 1 |

¿Se clasifica la información según su confidencialidad o su importancia en orden a establecer medidas de seguridad especificas? |

| 2 |

¿Los activos de información son fácilmente identificables en cuanto a su grado de confidencialidad o su nivel de clasificación? |

| 3 | ¿Existen procedimientos para el manipulado de la información de acuerdo a su clasificación? |

| A8.3 | Manipulación de Soportes |

| 1 |

¿Existen controles establecidos para aplicar a soportes extraíbles?

|

| 2 | ¿Existen procedimientos establecidos para la eliminación de soportes? |

| 3 | ¿Existen procedimientos para el traslado de soportes de información para proteger su seguridad?

-Control de salidas -Cifrado etc. |

| A9.- Control de Acceso | |

| A9.1 | Requisitos generales para el control de acceso |

| 1 |

¿Existe una política para definir los controles de acceso a la información que tengan en cuenta el acceso selectivo a la información según las necesidades de cada actividad o puesto de trabajo? |

| 2 |

¿Se establecen accesos limitados a los recursos y necesidades de red según perfiles determinados? |

| A9.2 | Accesos de Usuario |

| 1 |

¿Existen procesos formales de registros de usuarios? |

| 2 |

¿Existen procesos formales para asignación de perfiles de acceso? |

| 3 |

¿Se define un proceso específico para la asignación y autorización de permisos especiales de administración de accesos? |

| 4 |

¿Se ha establecido una política específica para el manejo de información clasificada cono secreta ? en cuanto a:

|

| 5 |

¿Se establecen periodos concretos para renovación de permisos de acceso? |

| 6 |

¿Existen un proceso definido para la revocación de permisos cuando se finalice una actividad, puesto de trabajo o cese de contratos? |

| A9.3 | Responsabilidades de los usuarios |

| 1 |

¿Se establecen normas para la creación y salvaguarda de contraseñas de acceso? |

| A9.4 | Control de acceso a sistemas y aplicaciones |

| 1 |

¿Se establecen niveles y perfiles específicos de acceso para los sistemas de Información de forma que se restringa la información a la actividad específica a desarrollar? |

| 2 |

¿Se han implementado procesos de acceso seguro para el inicio de sesión considerando limitaciones de intentos de acceso, controlando la información en pantalla etc.? |

| 3 |

¿Se establecen medidas para controlar el establecimiento de contraseñas seguras? |

| 4 |

¿Se controla la capacitación y perfil de las personas que tienen permisos de administración con perfiles bajos de Seguridad? |

| 5 |

¿Se restringe el acceso a códigos fuente de programas y se controla cualquier tipo de cambio a realizar? |

| A10.- Criptografía | |

| A10.1 | Control criptográfico |

| 1 |

¿Existe una política para el establecimiento u yo de controles criptográficos? |

| 2 |

¿Existe un control del ciclo de vida de las claves criptográficas? |

| A11.- Seguridad Física y del entorno | |

| A11.1 | Áreas de Seguridad |

| 1 |

¿Se establecen perímetros de seguridad física donde sea necesario con barreras de acceso? |

| 2 |

¿Existen controles de acceso a personas autorizadas en áreas restringidas? |

| 3 |

¿Se establecen medidas de seguridad para zonas de oficinas para proteger la información de pantallas etc. en áreas de accesibles a personal externo? |

| 4 |

¿Se controla o supervisa la actividad de personal que accede a áreas seguras? |

| 5 |

¿Se controlan las áreas de Carga y descarga con procedimientos de control de mercancías entregadas etc.? |

| A11.2 | Seguridad de los equipos |

| 1 | ¿Se protegen los equipos tanto del medioambiente como de accesos no autorizados? |

| 2 | ¿Se protegen los equipos contra fallos de suministro de energía? |

| 3 | ¿Existen protecciones para los cableados de energía y de datos? |

| 4 | ¿Se planifican y realizan tareas de mantenimiento sobre los equipos? |

| 5 | ¿Se controlan y autorizan la salida de equipos, aplicaciones etc. Que puedan contener información? |

| 6 | ¿Se consideran medidas de protección específicas para equipos que se utilicen fuera de las instalaciones de la propia empresa? |

| 7 | ¿Se establecen protocolos para proteger o eliminar información de equipos que causan baja o van a ser reutilizados? |

| 8 | ¿Se establecen normas para proteger la información de equipos cuando los usuarios abandonan el puesto de trabajo? |

| 9 | ¿Se establecen reglas de comportamiento para abandonos momentáneos o temporales del puesto de trabajo? |

| A12.- Seguridad en las Operaciones | |

| A12.1 | Procedimientos y responsabilidades |

| 1 |

¿Se documentan los procedimientos y se establecen responsabilidades? |

| 2 |

¿Se controla que la información sobre procedimientos se mantenga actualizada? |

| 3 |

¿Se dispone de un procedimiento para evaluar el impacto en la seguridad de la información ante cambios en los procedimientos? |

| 4 |

¿Se controla el uso de los recursos en cuanto al rendimiento y capacidad de los sistemas? |

| 5 |

¿Los entornos de desarrollo y pruebas están convenientemente separados de los entornos de producción? |

| A12.2 | Protección contra software malicioso |

| 1 |

¿Existen sistemas de detección para Software malicioso o malware? |

| A12.3 | Copias de Seguridad |

| 1 |

¿Se ha establecido un sistema de copias de seguridad acordes con las necesidades de la información y de los sistemas? |

| A12.4 | Registros y supervisión |

| 1 |

¿Se realiza un registro de eventos?

|

| 2 |

¿Se ha establecido un sistema de protección para los registros mediante segregación de tareas o copias de seguridad? |

| 3 |

¿Se protege convenientemente y de forma específica los accesos o los de los administradores? |

| 4 |

¿Existe un control de sincronización de los distintos sistemas? |

| A12.5 | Control del Software |

| 1 |

¿Las instalaciones de nuevas aplicaciones SW o modificaciones son verificadas en entornos de prueba y existen protocolos de seguridad para su instalación? |

| A12.6 | Vulnerabilidad Técnica |

| 1 |

¿Se establecen métodos de control para vulnerabilidades técnicas "hacking ético" etc.? |

| 2 |

¿Se establecen medidas restrictivas para la instalación de Software en cuanto a personal autorizado evitando las instalaciones por parte de usuarios finales? |

| A12.7 | Auditorias de Sistemas de Información |

| 1 |

¿Existen mecanismos de auditorías de medidas de seguridad de los sistemas? |

| 2 |

¿Se establecen protocolos específicos para desarrollo de auditorías Software considerando su impacto en los sistemas? |

| A13.- Seguridad en las Comunicaciones | |

| A13.1 | Seguridad de Redes |

| 1 |

¿En el entorno de red se gestiona la protección de los sistemas mediante controles de red y de elementos conectados? |

| 2 |

¿Se establecen condiciones de seguridad en los servicios de red tanto propios como subcontratados? |

| 3 |

¿Existe separación o segregación de redes tomando en cuenta condiciones de seguridad y clasificación de activos? |

| A13.2 | Intercambio de Información |

| 1 |

¿Se establecen políticas y procedimientos para proteger la información en los intercambios? |

| 2 |

¿Se delimitan y establecen acuerdos de responsabilidad en intercambios de información con otras entidades? |

| 3 |

¿Se establecen normas o criterios de seguridad en mensajería electrónica? |

| 4 |

¿Se establecen acuerdos de confidencialidad antes de realizar intercambios de información con otras entidades |

| A14.- Adquisición, desarrollo y mantenimiento de sistemas de información | |

| A14.1 | Intercambio de Información |

| 1 |

¿Se definen y documentan los requisitos de Seguridad de la Información para los nuevos sistemas de Información? |

| 2 |

¿Se especifican los requisitos de Seguridad de la información en el diseño de nuevos sistemas? |

| 3 |

¿Se consideran requisitos de seguridad específicos para accesos externos o de redes públicas a los sistemas de información? |

| 4 |

¿Se establecen medidas de protección para transacciones Online? |

| A14.2 | Seguridad en los procesos de Soporte |

| 1 |

¿Se establecen procedimientos que garanticen el desarrollo seguro del Software? |

| 2 |

¿Se gestiona el control de cambios en relación al impacto que puedan tener en los sistemas? |

| 3 |

¿Se establecen procedimientos de revisión después de efectuar cambios o actualizaciones? |

| 4 |

¿Se establecen procesos formales para cambios en versiones o nuevas funcionalidades para Software de terceros? |

| 5 |

¿Se definen políticas de Seguridad de la Información en procesos de ingeniería de Sistemas? |

| 6 |

¿Se realiza una evaluación de riesgos para herramientas de desarrollo de Software? |

| 7 |

¿Se acuerdan los requisitos de seguridad de la Información para Software desarrollado por terceros? |

| 8 |

¿Se realizan pruebas funcionales de seguridad de los sistemas antes de su fase de producción? |

| 9 |

¿Se establecen protocolos y pruebas de aceptación de sistemas para nuevos sistemas y actualizaciones? |

| A14.3 | Datos de prueba |

| 1 |

¿Se utilizan datos de prueba en los ensayos o pruebas de los sistemas? |

| A15.- Relación con Proveedores | |

| A15.1 | Seguridad en la Relación con Proveedores |

| 1 |

¿Existe una política de Seguridad de la información para proveedores que acceden a activos de la información de la empresa? |

| 2 |

¿Se han establecido requisitos de seguridad de la información en contratos con terceros? |

| 3 |

¿Se fijan requisitos para extender la seguridad de la información a toda la cadena de suministro? |

| A15.2 | Gestión de servicios externos |

| 1 |

¿Se controla el cumplimiento de los requisitos establecidos con proveedores externos? |

| 2 |

¿Se controlan los posibles impactos en la seguridad ante cambios de servicios de proveedores externos? |

| A16.- Gestión de incidentes de seguridad de la información | |

| A16.1 | Gestión de incidentes de seguridad de la información y mejoras. |

| 1 |

¿Se definen responsabilidades y procedimientos para responder a los incidentes de la Seguridad de la Información? |

| 2 |

¿Se han implementado canales adecuados para la comunicación de incidentes en la seguridad de la Información? |

| 3 |

¿Se promueve y se hayan establecidos canales para comunicar o identificar puntos débiles en la Seguridad de la Información? |

| 4 |

¿Se ha establecido un proceso para gestionar los incidentes en la Seguridad de la Información? |

| 5 |

¿Existen mecanismos para dar respuesta a los eventos de la Seguridad de la Información? |

| 6 |

¿La información que proporcionada por los eventos en la Seguridad de la información son tratados para tomar medidas preventivas? |

| 7 |

¿Existe un proceso para recopilar evidencias sobre los incidentes en la seguridad de la Información? |

| A17.- Gestión de la Continuidad del Negocio | |

| A17.1 | Continuidad de la seguridad de la información. |

| 1 |

¿Se ha elaborado un plan de continuidad del negocio ante incidentes de Seguridad de la Información? |

| 2 |

¿Se ha implementado las medidas de recuperación previstas en el plan de Continuidad del Negocio? |

| 3 |

¿Se han verificado o probado las acciones previstas en el plan de Continuidad del Negocio? |

| A17.2 | Redundancias |

| 1 |

¿Se ha evaluado la necesidad de redundar los activos críticos de la Información? |

| A18.- Cumplimiento | |

| A18.1 | Cumplimiento de los requisitos legales y contractuales. |

| 1 |

¿Se han identificado las legislaciones aplicables sobre protección de datos personales y su cumplimiento?

|

| 2 |

¿Existen procedimientos implementados sobre la propiedad intelectual? |

| 3 |

¿Se establecen criterios para clasificación de registros y medidas de protección según niveles? |

| 4 |

¿Se establecen medidas para la protección de datos personales de acuerdo con la legislación vigente? |

| 5 |

¿Si se utiliza el cifrado, se establecen controles criptográficos de acuerdo a la legislación? |

| A18.2 | Revisiones de la Seguridad de la Información |

| 1 |

¿Se revisan los controles de la Seguridad de la Información por personal independiente a los responsables de implementar los controles? |

| 2 |

¿Se revisa periódicamente el cumplimiento de las políticas y controles de la Seguridad de la información? |

| 3 |

¿Se realizan evaluaciones sobre el correcto funcionamiento de las medidas técnicas de protección para la seguridad de la información? |

Como realizar los cuestionarios Análisis GAP ISO 27001

Aquí se no presentan dos opciones dependiendo del tamaño y actividad de nuestra empresa

La primera opción para pequeñas y medianas empresas pasa por hacer el cuestionario a nivel global para toda la empresa con un único interlocutor. En empresas con mayor envergadura deberíamos definir interlocutores para cada grupo de controles o requisitos.

Asignación de interlocutores para los cuestionarios GAP ISO 27001

Un ejemplo para los controles del Anexo A podría ser:

| Controles | Interlocutores |

| A.5 Políticas de Seguridad de la Información | Dirección + Todos los departamentos |

| A.6 Organización de la Seguridad de la Información | Director Departamento TI |

| A.7 Seguridad en los Recursos Humanos | Director RRHH |

| A.8 Gestión de Activos | Director Operaciones & Director de TI |

| A.9 Control de Acceso | Director Operaciones |

| A.10 Criptografía | Director Operaciones & Director de TI |

| A.11 Seguridad Física y del entorno | Director Operaciones |

| A.12 Seguridad en las Operaciones | Director Operaciones & Director de TI |

| A.13 Seguridad en las Comunicaciones | Director Operaciones & Director de TI |

| A. 14 Adquisición, desarrollo y mantenimiento de sistemas de información | Director Departamento TI |

| A.15 Relación con Proveedores | Director de Compras |

| A.16 Gestión de incidentes de seguridad de la información | Director Departamento TI |

| A.17 Gestión de la Continuidad del Negocio | Dirección + Todos los departamentos |

| A.18 Cumplimiento | Departamento Legal |

Criterios de evaluación

Si asignamos valores según los niveles de madurez de 0 a 5 para cada control podemos obtendremos para cada control un nivel medio de madurez que vendrá determinado por:

Nivel Medio Cumplimiento = Puntuación total de cada Control / Número de controles totales

Esta fórmula nos entregara un valor medio para cada control entre 0 y 5, con lo que podríamos clasificar los controles y su cumplimiento entre los siguientes valores:

- Puntaje de madurez por debajo de 1.65:_ No cumple

- Puntaje de madurez entre 1.66 y 3.25:_ Cumple parcialmente

- Puntaje de madurez por encima de 3.26:_ Cumplimiento con requisitos de la Norma

CONCLUSIONES y RESULTADOS

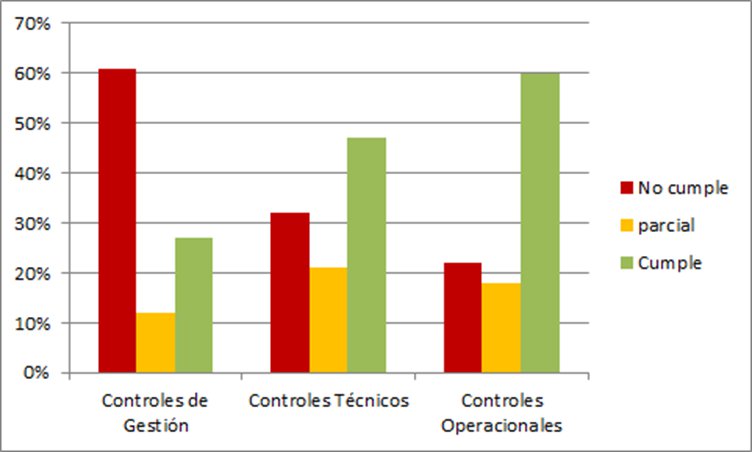

Con el propósito de evaluar el cumplimiento y estado de avance del proyecto sería interesante presentar los resultados del análisis GAP con evaluaciones parciales por grupos de controles

Controles de gestión:

- Política de seguridad

- Organización de la información

- Seguridad y cumplimiento

Controles técnicos

- Gestión de activos, físicos y ambientales

- Seguridad y comunicaciones y gestión de operaciones.

- Controles operacionales

Controles Operacionales

- Adquisición, desarrollo y mantenimiento de sistemas

- Control de acceso, gestión de incidentes TI y gestión de la continuidad del negocio

En este sentido podríamos presentar un gráfico como el siguiente

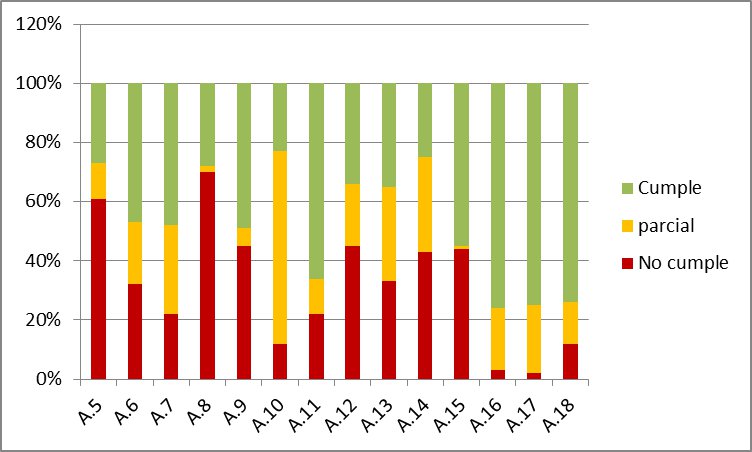

También podríamos presentar un análisis por cada control de forma que tengamos una idea más concreta del esfuerzo necesario para cumplir con el estándar ISO 27001 y del estado de cada control